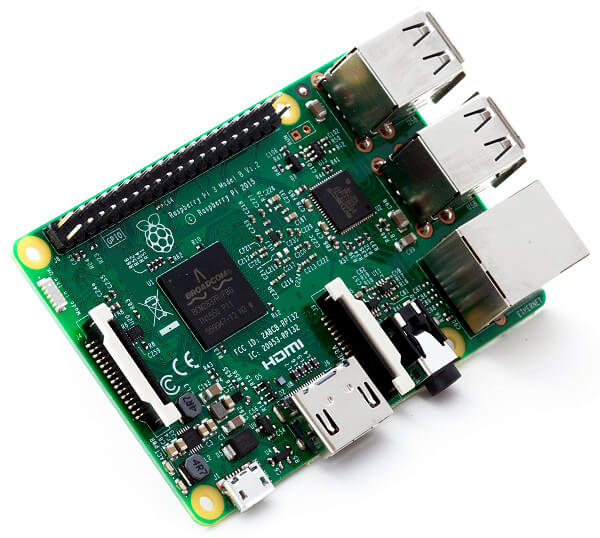

Et voilà, ce lundi 29 février 2016, 4 ans jour pour jour après avoir bouleversé le marché des micro-ordinateurs, la fondation RaspberryPi est revenue avec un nouveau modèle de son ordinateur phare : le RaspberryPi, en version 3 s’il vous plait. Si vous passez de temps en temps sur ce blog vous savez combien j’aime cette bestiole et quand je me suis levé ce lundi matin, la première chose que j’ai faite a été d’en commander un exemplaire !

Maintenant que l’effervescence autour de cette annonce commence gentiment à retomber, il est temps de faire un point sur les différences de cette nouvelle mouture et son intérêt pour le hacker/maker qui sommeille en vous !

Puissance et connectivité sans fil

Si vous vous demandez ce qui change entre le RaspberryPi 2 et le RaspberryPi 3, sachez que la liste des nouveautés est plutôt restreinte :

- Le processeur passe de 4 coeurs 900 Mhz à une version 4 coeurs à 1200Mhz, ce qui représente suivant les tâches un gain d’environ 30% de rapidité

- Une puce Wifi et bluetooth 4.1 est désormais directement embarquée sur la carte : vous n’avez plus besoin d’ajouter de clé USB wifi ou bluetooth

- Les ports USB sont maintenant capables d’alimenter des périphériques gourmands en énergie comme les disques durs externes

- Enfin, donnée plus technique, le RaspberryPi devient capable de gérer des instructions 32 et 64 bits (contre 32bits uniquement auparavant).

Et c’est à peu près tout ! Le reste des caractéristiques demeure inchangé, ainsi que le form factor de l’appareil. Cela signifie que vous pourrez utiliser vos boîtiers existants avec ce nouveau RaspberryPi 3.

Faut-il acheter ce nouveau RaspberryPi 3 ?

Pas de réponse universelle ici, ça va surtout dépendre de vos besoins. Si c’est la domotique ou doter un objet de capacités connectées qui vous intéresse, vous n’exploiterez pas forcément les éléments différenciants de cette nouvelle version. Si vous avez déjà un RaspberryPi plus ancien pour cet usage il n’est pas forcément utile de le remplacer. Après si ce sont des tâches gourmandes en puissance qui sollicitent votre raspberryPi (utilisation en tant que mediacenter, ou comme console de « retro-gaming » par exemple) là cela peut valoir le coup ! Le gain de performance permettra certainement une amélioration sensible de votre confort utilisateur.

Le RaspberryPi est-il toujours un outil de hacker/maker ?

C’est la question que je me pose. Au début de son histoire, les capacités très limitées de la première version du RaspberryPi (processeur monocore à 700Mhz, avec seulement 256MB de RAM) le cantonnait à des usages « mono-tâche ». Tantôt on l’utilisait comme un NAS, un serveur web, pour connecter une vieille radio ou comme centrale domotique, mais on mixait rarement les usages. Aujourd’hui, le RaspberryPi se rapproche de plus en plus des capacités d’un ordinateur de bureau standard, et je ne serais pas surpris que petit à petit, on puisse opposer l’achat d’un RaspberryPi à un ordinateur de bureau classique pour les usages courants comme la bureautique et le surf sur internet.

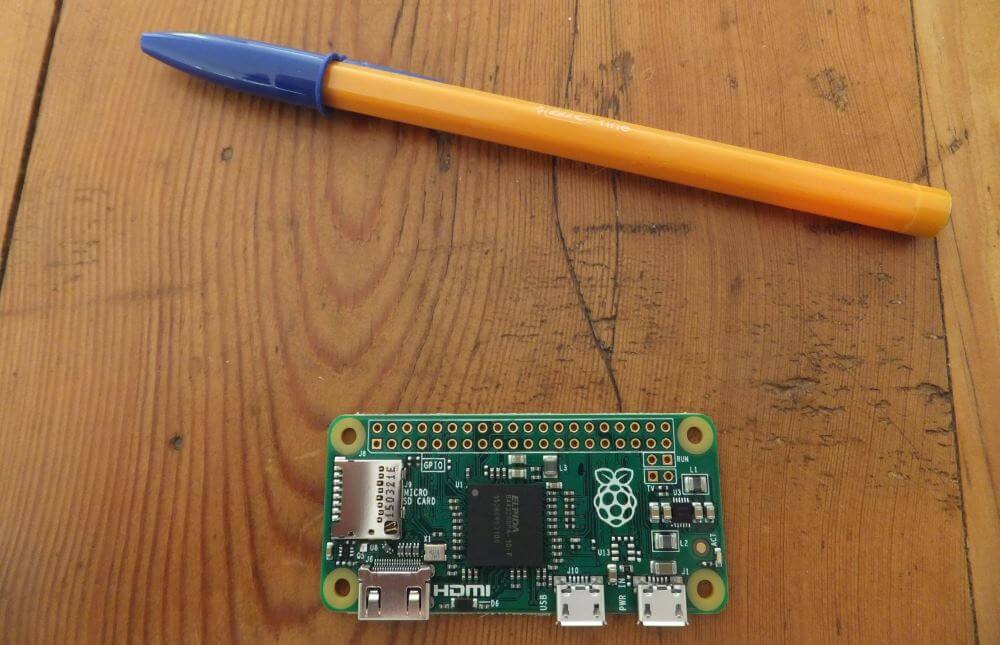

En fait, on sent bien que la gamme des RaspberryPi se segmente pour s’adresser à différentes populations : d’un côté on a le modèle B+ qui gagne en puissance et devient capable de couvrir toujours mieux les usages classiques de « l’ordinateur familial », et de l’autre on a les modèles A et Zero qui sont toujours plus compacts, économes en énergie et faciles à intégrer dans des objets divers et variés.

A bien y réfléchir, je pense que cela a du sens et permettra de satisfaire au mieux les besoins de chacun. Si par exemple je devais refaire aujourd’hui ma radio connectée, je pense que je partirai plutôt sur un modèle A+ accompagné d’une clé USB wifi pas chère. Pour la domotique par contre je garderai le modèle B+ pour son port RJ45 et sa puissance, car même si je n’ai pas de scénarios gourmands, ses capacités restent un gage d’évolutivité.

Nouveau RaspberryPi3 : attention à l’alimentation

Si le nouveau RaspberryPi3 est capable d’alimenter des périphériques plus gourmands en énergie, c’est au prix d’une alimentation plus robuste. En effet si auparavant une alimentation capable de délivrer 1.5A était suffisante, la fondation RaspberryPi recommande désormais l’usage d’une alimentation de 2.5A pour être sûr de pouvoir répondre aux sollicitations du processeur, des puces wifi/bluetooth ainsi que des éventuels périphériques USB connectés.

Les accessoires de cette nouvelle génération changent peu

Avec l’ajout de nouvelles capacités sans fil, le RaspberryPi 3 vous dispense de l’achat de la clé USB wifi habituelle. Il reste cependant quelques accessoires incontournables pour utiliser votre nouveau jouet.

Au rayon des périphériques obligatoires

Il vous faudra au minimum :

- une carte sd classe 10 : c’est ce qui sert de disque dur au RaspberryPi3, et mieux vaut prendre une carte rapide (classe 10) sous peine de ralentir la machine.

- une alimentation 2.5 Ampères : c’est donc la petite nouveauté avec cette 3ème version du RaspberryPi, cela permet de subvenir au besoin d’énergie de la partie radio et de vos éventuels périphériques USB.

Au rayon des périphériques moins indispensables

On trouvera :

- un cable RJ45 : si vous ne désirez pas utiliser la puce wifi de la carte pour vous connecter à l’internet mondial

- un cable HDMI : pour connecter le RaspberryPi à un écran

- un boitier : pour protéger votre raspberrypi de la poussière… ou des doigts d’enfant :)

- un clavier sans fil : ça c’est si vous souhaitez interagir avec la machine sans passer par une console SSH. Si vous destinez la machine à un usage de salon, je vous conseille ce clavier qui intègre un trackpad (c’est ce que j’ai), sinon n’importe quel clavier USB fera l’affaire. Vous pouvez aussi avoir besoin d’une souris, là pareil, il suffit qu’elle soit USB.

Comptez donc une quinzaine d’euros minimum en plus de votre micro ordinateur pour pouvoir jouer avec. Voire davantage s’il vous faut des périphériques « bonus ».

Il ne reste plus qu’à trouver des idées de projet

Si j’aime autant cette plateforme, c’est qu’elle représente pour moi une veritable invitation à la créativité! Je vous avoue que si j’ai cédé à la tentation du raspberrypi 3 c’est bien parce que j’ai quelques idées en tête! Promis je les partagerai ici ! Et vous, allez vous craquer pour le RaspberryPi 3 ? Pour en faire quoi ?