Quand j’ai écrit, il y a 2 ans, l’article qui expliquait comment dupliquer le contenu d’une puce RFID, je n’imaginais pas qu’il susciterait un tel engouement. Pourtant, encore aujourd’hui c’est un des articles les plus consultés du site et c’est également un de ceux pour lequel je reçois de plus en plus de questions. Aussi, je me suis dit qu’il était temps d’écrire cette seconde partie que tant attendent : comment réaliser un clone parfait et complet d’une puce rfid.

On travaille toujours sur la famille de tag Mifare

Même s’il en existe différentes familles, les puces (ou tags) les plus répandues sont de type « Mifare Classic ». Cela tombe bien, c’est justement le type de tag sur lesquels nous allons travailler aujourd’hui. Personnellement je les ai rencontrés sur tout un tas d’applications différentes : badge de porte d’immeuble, carte d’accès à un parking, carte d’accès à une chambre d’hôtel, porte monnaie électronique pour la machine à café, ou encore carte de consommation de boissons dans certains bars et boîtes de nuit.

Pourquoi écrire un nouvel article sur la copie de tag RFID ?

Si vous êtes familier du 1er article que j’ai écrit sur le sujet, vous pouvez vous demander ce que vous allez apprendre de plus ici, voici les 2 raisons principales qui vous motiveront :

- Si dans le 1er article on se contentait de copier les données d’un tag RFID à l’autre, aujourd’hui on va voir comment modifier l’identifiant du TAG (le fameux UID ou Unique ID) qui est gravé en usine, non modifiable et inviolable… enfin presque

- Dans le premier article, il fallait installer linux sur une machine, avant d’installer ensuite les outils de manipulation des tags RFID. Une manoeuvre un peu compliquée pour les plus novices. Aujourd’hui je vous montre comment créer en 3 clics une clé USB sur laquelle vous pourrez démarrer votre ordinateur. Vous arriverez ainsi sur un bureau temporaire contenant tous les outils qui vous seront nécessaires, sans que cela n’altère votre machine.

C’est quoi cette histoire d’UID ?

Les tags RFID sont généralement composés de 2 zones : une zone de stockage de données, généralement ré-inscriptible, et une zone de stockage de l’identifiant du tag. Le fameux UID. L’UID est un identifiant unique au monde (il n’existe donc pas 2 tags avec le même UID). Il est gravé en usine au moment de la fabrication du tag et se trouve sur une partie du tag qui n’est pas ré-inscriptible. On ne peut donc pas le modifier.

A titre d’information, les tags Mifare Classic 1K (les plus répandus) contiennent 64 blocs de données. L’UID est stockée sur le premier bloc (souvent appelé dans la litterature « block 0 ») et les 63 suivants sont dédiés au stockage de données.

Dans ce cas comment dupliquer un UID ?

Si on ne peut pas modifier l’UID stocké sur ce fameux bloc 0, comment avoir 2 cartes avec le même identifiant ? C’est là que nos amis les chinois arrivent à la rescousse :)

Depuis quelques années, on a vu arriver sur le marché des tags mifare avec une petite particularité : légèrement modifiés, ils possèdent un bloc 0 réinscriptible. On peut donc modifier l’UID sur ces tags (et uniquement ceux-là !). La première fois que j’ai réussi à mettre la main sur un tag de ce type, c’était en 2014, et j’estimais avoir fait une bonne affaire en dépensant environ 20 dollars pour ce tag. En 2017, les prix ont été divisés par 10 et mettent donc ce type de tag à la portée de tous les curieux !

Où trouver ces tags chinois avec UID modifiable ?

Évidemment, ces tags sont moins évidents à dénicher mais pas de panique, j’ai tout prévu :) Vous pouvez les commander sur la Boutique de l’Atelier du Geek sous forme de badges, sous forme de cartes, sous forme de bracelets ou encore sous forme de stickers, à chaque fois par lot de 5. Les commandes sont en général dans votre boîte aux lettres en moins de 3 jours !

Un mot sur sur la norme VIGIK

VIGIK : ce nom peut sembler barbare, mais c’est la norme créée par La Poste pour standardiser l’accès aux immeubles. On lit donc très souvent le nom de cette norme sur les interphones. C’est donc VIGIK qui permet à votre facteur, mais aussi aux pompiers, policiers et autres services d’urgence d’ouvrir n’importe quelle porte d’immeuble avec un badge unique. Si je vous en parle aujourd’hui c’est que je reçois beaucoup de questions à ce sujet, car nombreuses sont les personnes qui se rêvent la possession d’un tel badge (et oui, ces badges ne sont ni plus ni moins que des tags RFID Mifare).

Malheureusement, ce n’est pas si simple. S’il est tout à fait possible de dupliquer le badge de votre ami le facteur, la norme est faite de telle sorte que pour que le badge reste valide il faut qu’il soit « rechargé » toutes les 48h. En d’autre terme, si par je ne sais quel hasard, vous arriviez à copier un de ces passes VIGIK, il ne fonctionnerait que pendant quelques heures avant de devenir complètement inutile.

Est-ce que ça veut dire que je ne peux pas dupliquer mon badge d’accès d’immeuble si je lis « VIGIK » sur l’interphone ?

Puisque ça ne fonctionne pas pour le badge du facteur, on pourrait se dire que ça ne fonctionnera pas davantage pour les résidents… Mais en fait si ça fonctionne. Les badges résidents n’ont pas besoin d’être rechargés comme ceux des facteurs, par conséquent si vous en dupliquez un cela fonctionnera et vous donnera les mêmes accès que le badge original.

Motivés à tenter l’expérience ? Il est temps de passer aux choses sérieuses :)

Cloner un tag mifare

Matériel nécessaire

- Une clé USB d’au moins 8GB. Pour info j’ai utilisé une clé SanDisk de 32GB car c’était le meilleur rapport capacité/vitesse/prix disponible

- Un lecteur NFC/RFID compatible libnfc tel que le lecteur ACR122U

- Un badge RFID avec bloc 0 réinscriptible

Etape 1 : Création de la clé USB de démarrage

Pour ne pas avoir à installer de Linux sur le disque dur, il faut créer une clé USB de démarrage. Le principe est simple : lors de son lancement, le PC démarrera le système d’exploitation présent sur la clé USB comme s’il s’agissait de son propre disque dur. Cela nous permettra d’obtenir un système linux complet pour notre session de travail sur les tags RFID. A l’extinction de l’ordinateur, il suffira de retirer cette clé USB pour que la machine retrouve son fonctionnement normal.

J’ai choisi de travailler avec la distribution linux « Kali ». Cette distribution, orientée sécurité, contient de nombreux outils dont les fameux « NFC Tools » qui nous seront utiles aujourd’hui. Il faut commencer par télécharger kali (version 64 bits live) ici https://www.kali.org/downloads/. Ce tuto a été réalisé avec la version 2017.1 qui est sortie voilà quelques jours au moment où j’écris ces lignes.

Edit du 29/03/2020 : Ce tuto marche parfaitement jusqu’à la version de Kali 2019.3. Si vous souhaitez utiliser une version plus récente il faudra entrer quelques commandes supplémentaires que je vous ai préparé et surtout bénéficier d’une connexion internet.

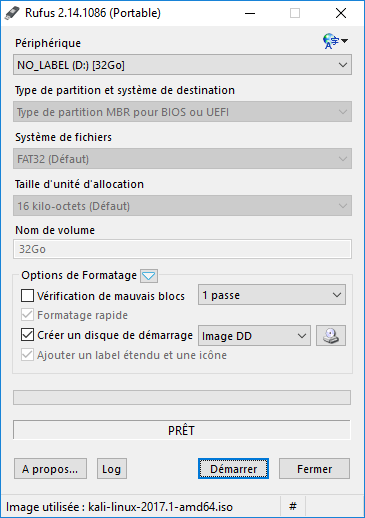

Une fois le fichier ISO récupéré, il va falloir le transférer sur la clé. Pour cela j’utilise comme à mon habitude le logiciel RUFUS qui est très simple. Une fois RUFUS téléchargé et installé, il suffit de sélectionner la clé USB sur laquelle installer Kali, et de lui indiquer l’endroit où votre fichier ISO de kali est situé. Chez moi cela donne quelque chose comme ça :

Cliquez ensuite sur le bouton Démarrer pour lancer l’opération.

Notez que si vous souhaitez gagner du temps, vous pouvez également trouver des clés USB pré-configurées avec Kali sur la Boutique de l’Atelier du Geek.

Etape 2 : Lancement du système et préparation de l’environnement

Une fois votre clé préparée, éteignez l’ordinateur que vous souhaitez utiliser, branchez la clé et démarrez sur la clé USB. Attention pour sélectionner un périphérique de démarrage, sur certains ordinateur il faut appuyer sur une touche particulière. Sur le mien par exemple, il s’agit de la touche Echap, mais j’ai déjà croisé des ordinateurs où il fallait utiliser la touche F2, F8, F10, F11 ou Suppr par exemple…

Après quelques instants nécessaires au chargement du système, vous devriez atterrir sur un bureau vierge. On y est presque.

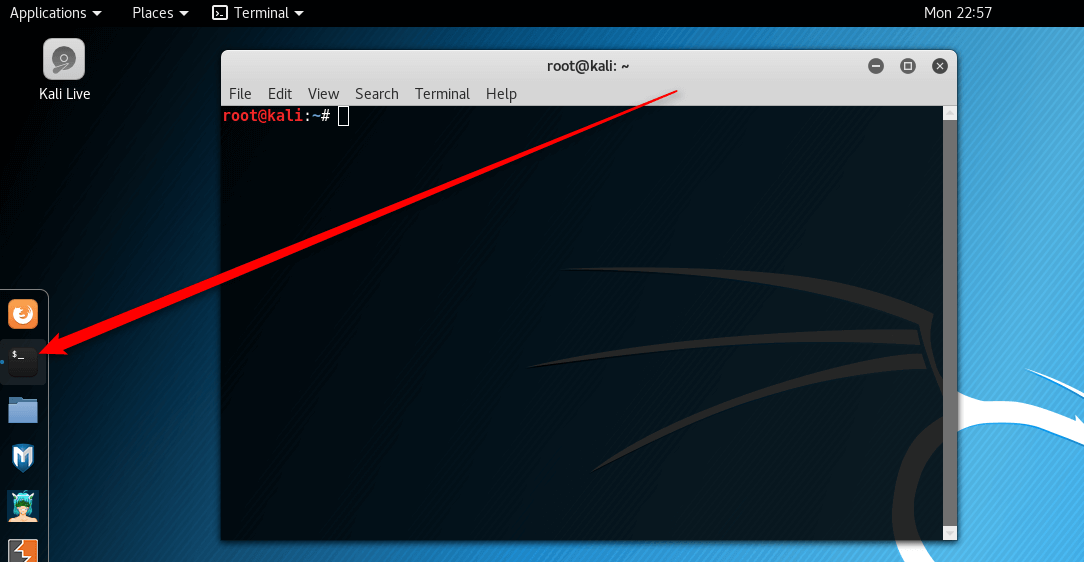

Par défaut, le clavier est configuré en QWERTY, ce qui n’est pas très pratique si votre ordinateur est équipé comme le mien d’un clavier AZERTY. Pour rétablir cela, il suffit de lancer le terminal via l’icône suivante :

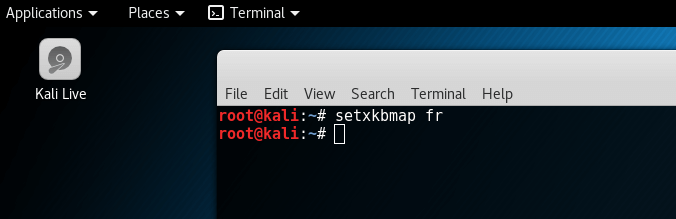

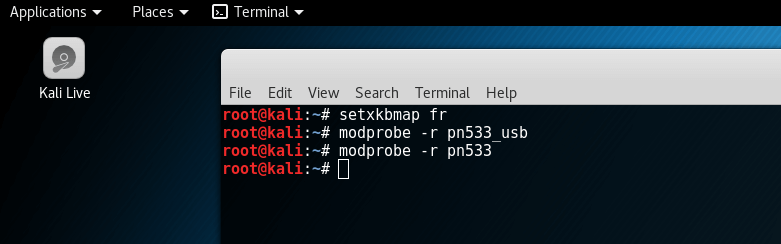

Une fenêtre d’invite de commande va s’ouvrir, et il faudra saisir à l’intérieur la commande suivante : setxkbmap fr (ce qui nécessitera sur votre clavier d’appuyer sur les touches setxb,qp fr). Cette fenêtre de terminal va nous servir dans toutes les manipulations suivantes, vous pouvez donc la garder ouverte.

Si vous utilisez une version récente de Kali Linux

Si vous souhaitez utiliser une version de Kali 2020 ou supérieure, vous devez vous connecter à internet à ce moment et exécuter quelques commandes supplémentaires. En effet, depuis la version 2020 de kali, vous n’êtes plus identifié comme un super-utilisateur et surtout, les NFC Tools utilisés dans cet article ne sont plus présents par défaut, il va donc falloir les réinstaller ! Pour remédier à tout cela, entrez les commandes suivantes.

kali@kali:~$ sudo su root@kali:/home/kali# apt-get update root@kali:/home/kali# apt-get upgrade -y root@kali:/home/kali# apt-get install libnfc-bin mfoc -y

Configuration du système

Maintenant que le clavier est en français, il va falloir configurer le système pour que les NFC Tools puissent interagir correctement avec votre lecteur RFID. Pour ce faire, commencez par branchez votre lecteur RFID (si ça n’est pas déjà fait). Kali va alors charger automatiquement en arrière plan des modules qui vont perturber les NFC Tools. Pour décharger ces modules, toujours dans votre fenêtre du terminal, entrez les commandes suivantes.

root@kali:~# modprobe -r pn533_usb root@kali:~# modprobe -r pn533

L’environnement est désormais fin prêt pour notre petite expérience, on va pouvoir entrer dans le vif du sujet.

Etape 3 : Vérifier le bon fonctionnement du lecteur

Pour être sûr que le lecteur fonctionne correctement avec les NFC Tools, il suffit de lancer la commande suivante et de passer un tag RFID devant le lecteur.

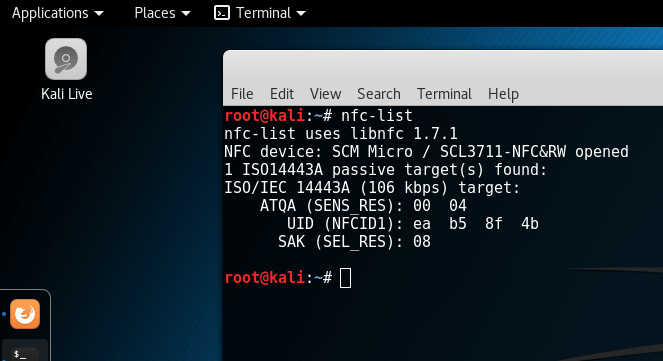

root@kali:~# nfc-list

Si tout est bien configuré, le lecteur devrait vous afficher quelques informations sur le tag, dont le fameux UID, comme dans la capture ci-dessous. Ici mon UID, ce fameux numéro unique est le ea b5 8f 4b. Si vous essayez maintenant avec votre puce RFID chinoise, vous devriez obtenir un numéro d’UID différent, ce qui est tout à fait normal.

Si jamais vous obtenez un message d’erreur ou si rien ne s’affiche plusieurs possibilités :

Votre tag n’est pas un tag RFID compatible avec votre lecteur

Il y a eu une erreur lors de l’étape 2, recommencez donc à cette étape en vérifiant méticuleusement vos commandes.

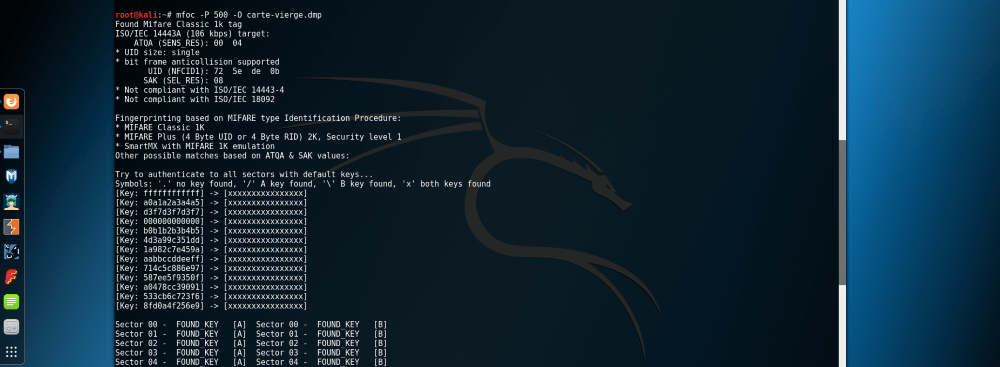

Etape 4 : Extraire les clés de chiffrement de la puce RFID chinoise dans un fichier

Cette étape au nom un peu barbare ne devrait vous prendre que quelques secondes. Son principe ? Pour pouvoir écrire sur une puce RFID, il faut en posséder les clés de chiffrement. Une sorte de mot de passe qui permet d’encoder et de décoder les informations de la puce. Ces clés de chiffrements vont être stockées avec le contenu de la clé, dans un fichier. Ce fichier nous servira lors de l’étape finale pour copier les données de la puce originale sur la puce chinoise.

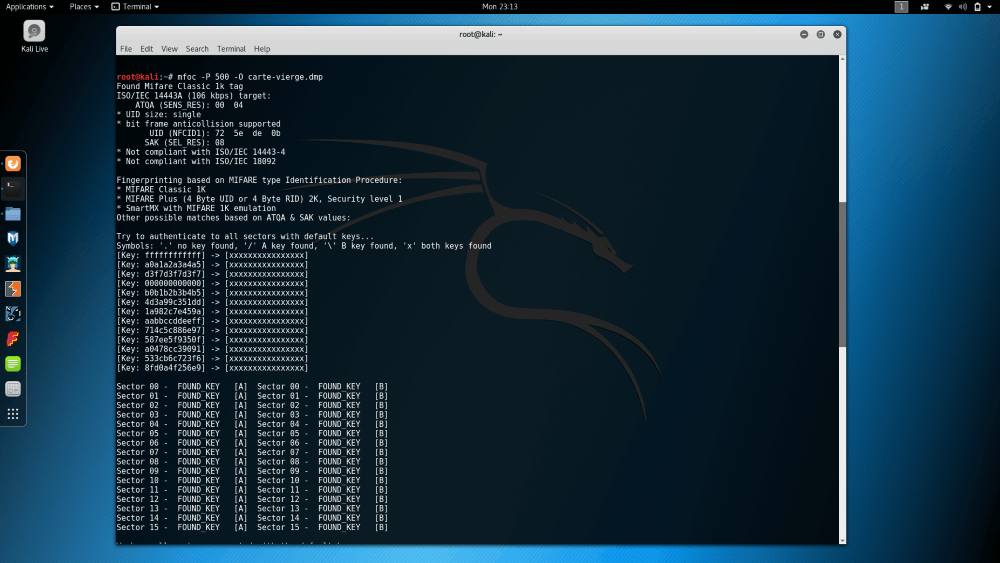

Pour lancer l’extraction des clés de chiffrement, placez votre puce sur le lecteur et saisissez dans un terminal la commande suivante.

root@kali:~# mfoc -P 500 -O carte-vierge.dmp

Les clés de chiffrement seront stockées dans le fichier « carte-vierge.dmp ».

Etape 5 : Copiez le contenu de la puce RFID d’origine dans un fichier

Maintenant que les clés de chiffrement de la puce chinoise sont extraites, il va falloir faire de même avec la puce originale. Cette opération va copier les clés de chiffrement et le contenu de la puce d’origine dans un fichier. Ce fichier contiendra toutes les données de la puce, ainsi que son UID. C’est en quelques sorte une « sauvegarde » de votre puce RFID. N’hésitez pas à la conserver en lieu sûr, ainsi si vous perdez votre puce RFID vous pourrez en créer de nouvelles à l’identique à partir de ce fichier de sauvegarde.

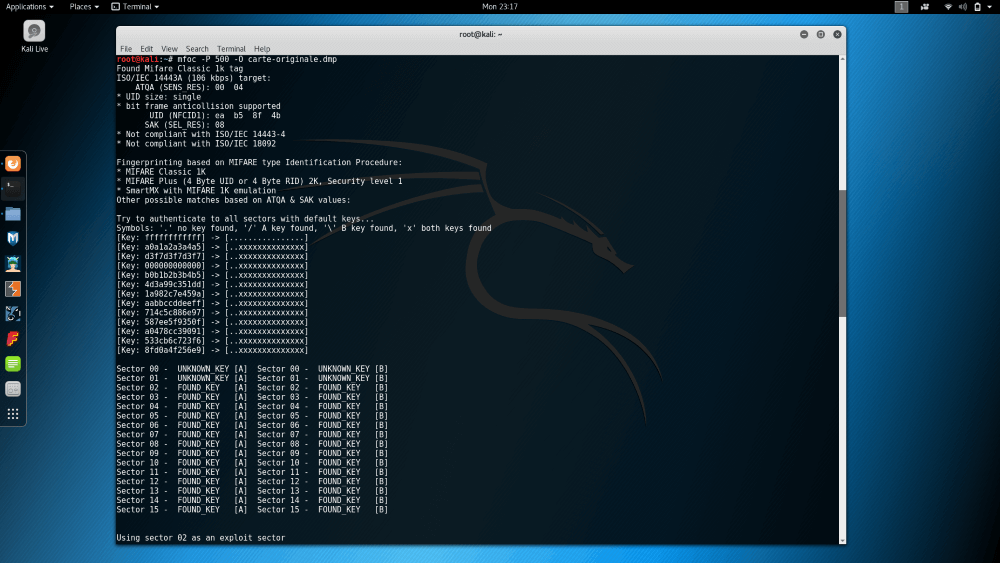

Pour ce faire, placez la puce originale sur votre lecteur, et entrez la commande suivante :

root@kali:~# mfoc -P 500 -O carte-originale.dmp

Vous l’aurez surement compris, cette commande va créer un fichier « carte-originale.dmp » c’est le fameux fichier de sauvegarde de votre puce originale.

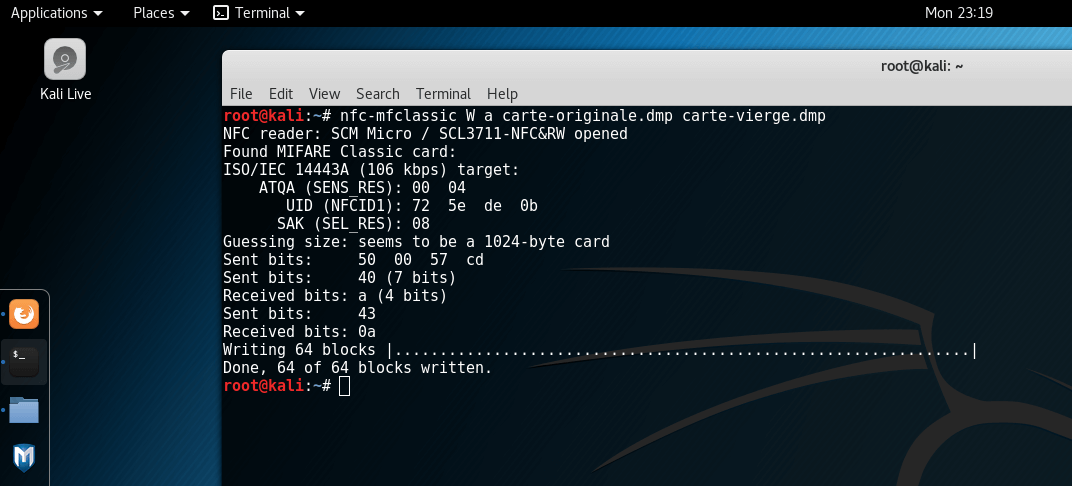

Etape 6 : Ecrire le contenu de la puce originale sur la puce chinoise

On arrive au bout ! Vous n’êtes plus qu’à une dernière commande de la victoire ! Maintenant que l’on possède une copie du contenu de la puce originale, ainsi que les clés de chiffrement de la puce chinoise, nous allons pouvoir transférer le contenu et l’UID de la puce originale sur la puce chinoise.

Pour se faire, et toujours dans le terminal, saisissez la commande suivante.

root@kali:~# nfc-mfclassic W a carte-originale.dmp carte-vierge.dmp

L’opération devrait prendre 1 grosse seconde avant d’aboutir sur un message de succès. Si vous êtes attentifs, vous remarquerez que la seule différence par rapport au précédent article est le fait que le « W » est écrit en capital. ça n’est pas une erreur, cela demande au lecteur de transférer le contenu de la puce ainsi que le bloc 0 qui contient l’UID. En cas de succès, un message devrait vous confirmer l’écriture de 64 secteurs sur 64 (dans le précédent article, on n’en copiait que 63 car il manquait le fameux bloc 0).

Vous pouvez vérifier le succès de l’opération en répétant l’étape 3 avec votre puce chinoise. Si tout a correctement fonctionné, la commande nfc-list appliquée à votre puce chinoise vous affichera un UID identique à celui de votre puce originale.

Et voilà, vous venez de contourner l’incontournable :)

En conclusion

Avec quelques dizaine d’euros de matériel et une poignée de minutes, vous aurez pu dupliquer à la perfection une puce RFID officielle. Aucun lecteur ne pourra faire la différence entre la copie et l’originale. Vous comprenez désormais que la sécurité des systèmes basés sur ce type de puce est toute relative. Comme d’habitude, vous êtes seuls responsables de l’usage que vous faites de ces connaissances. Si vous avez des questions, ou souhaitez tout simplement partager vos expériences sur le sujet, n’hésitez pas à vous exprimer dans les commentaires ! Enfin, si vous cherchez à vous équiper tout en soutenant le blog, n’hésitez pas à faire un tour dans la boutique de l’Atelier du Geek pour y trouver votre bonheur !

Tous les articles de la série Expériences NFC / RFID

RFID – Le clone parfait

Tout d’abord merci pour ce site et toutes ces explications j’aimerais savoir après avoir installé sur ma clé USB Kali Linux sur mon ordinateur Windows 10 HP pavillon j’ai tout essayé pour lancer ma clé USB en mode reboot mais je n’ai pas réussi à trouver la touche pour me retrouver sur le menu Linux pour pouvoir continuer pour dupliquer mon badge merci encore des réponses apportées

J’ai bien compris que les cartes Mifare Classic ne sont plus sécurisées. Mais qu’en est il des cartes Mifare DES NFC ? Comme elles ont un microprocesseur intégrés, sont elles plus sécurisées et/ou inviolables que les cartes Mifare Classic ?

salut,

très intéresser pour cloner mon badge j’ai aperçu d’autre systemes j’aurai aimé savoir si quelqu’un as déjà testé.

http://urlz.fr/6Lkt ou http://urlz.fr/6Lkv.

Merci de votre rep

kubi tu doit peux modifier la fonction de boot dans ton bios

si ton ordinateur est asser ancien il est égallement possible qui ne soit pas compatible

avec le boot usb

sinon pour moi sa ne marche pas impossible de copier le badge vigik

j’obtien ceci lors de l’execution de la commande

mfoc -P 500 -O carte-originale.dmp

Found Mifare Classic 1k tag

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

* UID size: single

* bit frame anticollision supported

UID (NFCID1): a5 53 98 5b

SAK (SEL_RES): 88

* Not compliant with ISO/IEC 14443-4

* Not compliant with ISO/IEC 18092

Fingerprinting based on MIFARE type Identification Procedure:

* SmartMX with MIFARE 1K emulation

Other possible matches based on ATQA & SAK values:

* Mifare Classic 1K Infineon

Try to authenticate to all sectors with default keys…

Symbols: ‘.’ no key found, ‘/’ A key found, ‘\’ B key found, ‘x’ both keys found

[Key: ffffffffffff] -> […………….]

[Key: a0a1a2a3a4a5] -> […………….]

[Key: d3f7d3f7d3f7] -> […………….]

[Key: 000000000000] -> […………….]

[Key: b0b1b2b3b4b5] -> […………….]

[Key: 4d3a99c351dd] -> […………….]

[Key: 1a982c7e459a] -> […………….]

[Key: aabbccddeeff] -> […………….]

[Key: 714c5c886e97] -> […………….]

[Key: 587ee5f9350f] -> […………….]

[Key: a0478cc39091] -> […………….]

[Key: 533cb6c723f6] -> […………….]

[Key: 8fd0a4f256e9] -> […………….]

Sector 00 – UNKNOWN_KEY [A] Sector 00 – UNKNOWN_KEY [B]

Sector 01 – UNKNOWN_KEY [A] Sector 01 – UNKNOWN_KEY [B]

Sector 02 – UNKNOWN_KEY [A] Sector 02 – UNKNOWN_KEY [B]

Sector 03 – UNKNOWN_KEY [A] Sector 03 – UNKNOWN_KEY [B]

Sector 04 – UNKNOWN_KEY [A] Sector 04 – UNKNOWN_KEY [B]

Sector 05 – UNKNOWN_KEY [A] Sector 05 – UNKNOWN_KEY [B]

Sector 06 – UNKNOWN_KEY [A] Sector 06 – UNKNOWN_KEY [B]

Sector 07 – UNKNOWN_KEY [A] Sector 07 – UNKNOWN_KEY [B]

Sector 08 – UNKNOWN_KEY [A] Sector 08 – UNKNOWN_KEY [B]

Sector 09 – UNKNOWN_KEY [A] Sector 09 – UNKNOWN_KEY [B]

Sector 10 – UNKNOWN_KEY [A] Sector 10 – UNKNOWN_KEY [B]

Sector 11 – UNKNOWN_KEY [A] Sector 11 – UNKNOWN_KEY [B]

Sector 12 – UNKNOWN_KEY [A] Sector 12 – UNKNOWN_KEY [B]

Sector 13 – UNKNOWN_KEY [A] Sector 13 – UNKNOWN_KEY [B]

Sector 14 – UNKNOWN_KEY [A] Sector 14 – UNKNOWN_KEY [B]

Sector 15 – UNKNOWN_KEY [A] Sector 15 – UNKNOWN_KEY [B]

mfoc: ERROR:

No sector encrypted with the default key has been found, exiting..

si quelle qu’un a une solution svp merci

Bonjour,

Sous Kali et ACR122U

mfoc -P 500 -O carte-originale.dmp ne fonctionne pas avec ma U-KEY d’origine…

Sector 00 – FOUND_KEY [A] Sector 00 – FOUND_KEY [B]

Sector 01 – FOUND_KEY [A] Sector 01 – FOUND_KEY [B]

Sector 02 – FOUND_KEY [A] Sector 02 – FOUND_KEY [B]

Sector 03 – FOUND_KEY [A] Sector 03 – FOUND_KEY [B]

Sector 04 – FOUND_KEY [A] Sector 04 – FOUND_KEY [B]

Sector 05 – FOUND_KEY [A] Sector 05 – FOUND_KEY [B]

Sector 06 – FOUND_KEY [A] Sector 06 – FOUND_KEY [B]

Sector 07 – FOUND_KEY [A] Sector 07 – FOUND_KEY [B]

Sector 08 – FOUND_KEY [A] Sector 08 – FOUND_KEY [B]

Sector 09 – FOUND_KEY [A] Sector 09 – FOUND_KEY [B]

Sector 10 – FOUND_KEY [A] Sector 10 – FOUND_KEY [B]

Sector 11 – FOUND_KEY [A] Sector 11 – FOUND_KEY [B]

Sector 12 – FOUND_KEY [A] Sector 12 – UNKNOWN_KEY [B]

Sector 13 – FOUND_KEY [A] Sector 13 – UNKNOWN_KEY [B]

Sector 14 – FOUND_KEY [A] Sector 14 – UNKNOWN_KEY [B]

Sector 15 – FOUND_KEY [A] Sector 15 – UNKNOWN_KEY [B]

Sector: 12, type B, probe 0, distance 36250 ….. jusqu’a Sector: 12, type B, probe 500, …..

mais ne trouve rien…

même mfcuk -C -R 1 -s 250 -S 250 -v 3 -o dump.dmp

pendant 24h n’abouti à rien…

De l’aide please

Merci

Bonjour,

Ma U-KEY ( clé de café) sous Kali et ACR122

mfoc -P 500 -O carte-originale.dmp

ne donne rien au bout des 500

Sector 00 – FOUND_KEY [A] Sector 00 – FOUND_KEY [B]

Sector 01 – FOUND_KEY [A] Sector 01 – FOUND_KEY [B]

Sector 02 – FOUND_KEY [A] Sector 02 – FOUND_KEY [B]

Sector 03 – FOUND_KEY [A] Sector 03 – FOUND_KEY [B]

Sector 04 – FOUND_KEY [A] Sector 04 – FOUND_KEY [B]

Sector 05 – FOUND_KEY [A] Sector 05 – FOUND_KEY [B]

Sector 06 – FOUND_KEY [A] Sector 06 – FOUND_KEY [B]

Sector 07 – FOUND_KEY [A] Sector 07 – FOUND_KEY [B]

Sector 08 – FOUND_KEY [A] Sector 08 – FOUND_KEY [B]

Sector 09 – FOUND_KEY [A] Sector 09 – FOUND_KEY [B]

Sector 10 – FOUND_KEY [A] Sector 10 – FOUND_KEY [B]

Sector 11 – FOUND_KEY [A] Sector 11 – FOUND_KEY [B]

Sector 12 – FOUND_KEY [A] Sector 12 – UNKNOWN_KEY [B]

Sector 13 – FOUND_KEY [A] Sector 13 – UNKNOWN_KEY [B]

Sector 14 – FOUND_KEY [A] Sector 14 – UNKNOWN_KEY [B]

Sector 15 – FOUND_KEY [A] Sector 15 – UNKNOWN_KEY [B]

mfcuk -C -R 1 -s 250 -S 250 -v 3 -o dump.dmp

pas mieux au bout d’une nuit ça tourne ça tourne mais rien…

y a t’il une solution ?

Merci

Bonjour,

J’ai suivi les instructions à la lettre. J’utilise le lecteur KKMOON ACR122U. J’arrive à créer un fichier dump depuis une des cartes vierges qui étaient envoyées avec le lecteur. Mais je n’arrive à créer aucun fichier dump depuis un des badges VIGIK que je voudrais copier. J’ai toujours l’erreur suivante :

mfoc: ERROR:

No sector encrypted with the default key has been found, exiting…

Merci pour votre aide

Bonjour

Lorsque j’essaie de copier la carte « Origine »,j’ai le message suivant qui boucle en incrémentant le « Probe » et en faisant varier « Distance ».

….

Sector: 1, type A, probe 113, distance 28716 …..

….

Quelqu’un peut m’expliquer ?

merci

Bonjour

Super article, sur un de mes badges j’ai l’accès à mon bureau et le fait de désarmer l’alarme. Donc je viens de commander le nécessaire pour voir comment est fait mon badge en question.

Est-ce qu’une solution sous Windows existe ?

Merci d’avance,

Salut Kubi,

Je viens avec un peu de retard te proposer une solution,

Regarde dans ton BIOS si l’option Boot Device (démarrage sur un dispositif) est bien activée,

Regarde dans ton BIOS si l’option Boot Device est bien située avant l’option démarrage sur le disque dur,

Vérifie qu’il ne faut pas appuyer sur une touche du gendre Fn pour activer les touches F1, F2, F3…

Essaye toutes les touches F on sait jamais ^^

PS : Pour accéder au BIOS il faut appuyer sur la touche F2 ou Suppr au début du démarrage du pc (les premières secondes après avoir appuyer sur le bouton de démarrage, idem pour tenter un BOOT USB).

BONJOUR A TOUS

Quel serait le bon équipement pour copier ce modèl svp peu importe sous linux ou windows

INTRATONE-HTEL2-00-09-0102-TELECOMMANDE-4-CANAUX-BI-TECHNOLOGIE-868-Mhz

https://www.confodis.fr/emetteur-bi-technologie/4973-intratone-telecommandes-bi-technologie-09-0102.html

merci par avance à tous trés intéressent tout ça :)

Bonjour, la carte que j’essaie de copier me renvoie un ‘error : only mifare classic is supported’. Comment savoir de quel type de carte il s’agit, ainsi que la copier ? Merci !

Bonjour,

Merci pour le post très intéressant et très complet.

Personnellement, j’ai réussi à décrypter mon badge d’origine et à le ré-écrire sur un badge chinois.

Mais j’ai un soucis, le nouveau badge fonctionne mais plus le badge d’origine.

En faisant, une nouvelle copie sur un 3eme badge en partant du dump d’origine, le denier badge fonctionne mais pas les 2 premiers.

Ce comportement me semble très bizarre.

Pour information, le badge d’origine est un intratone et la badgeuse ressemble à cela (https://www.intratone.fr/media/interphonevideointracodezamak__026220000_1131_05052017.jpg)

Je me permets aussi de rajouter une astuce sur le tuto, que je n’ai pas vu dans beaucoup de site.

C’est la possibilité de rajouter un fichier de clé aux clé par défaut lors de la commande mfoc

mfoc -P 500 -F key.file -O badge.dump

On peut trouver des fichiers tout fait sur github et cela permet de trouver les clés en quelques minutes au lieu de plusieurs heures pour moi.

Merci d’avance pour votre aide pour mon probleme.

Benny

Bonjour , j’aimerai pouvoir lire les lignes de code à l’intérieur et les décrypter si il faut pour pouvoir modifié certains Éléments à l’intérieur

Merci

Besoin d’information et de conseils supplémentaire concernant la carte RFID programmable. http://www.rfid-labs.com/carte-badge/carte-rfid-programmable/

Bonjour

j’essaye de copier un badge de machine à café mais mfok n’y arrive pas aprés 2000 tentatives…

pouvez vous m’indiquer comment lancer la commande mfcuk je vous prie .j’utilise kali 2

Pour va part tout va bien jusqu’à l’avant dernière étape de lecture du badge d’origine

toput mes secteur donne la même réponse:

exemple : sector 00 – UNKNOWN_KEY [A] sector 00 – UNKNOWN_KEY [B]

et message final

mfoc: ERROR

No sector encrypted with the default key has been found, exiting..

Pour tant mon badge marche bien et est codé sur de nombreuses portes

Salut, je n’ai jamais eu de soucis pour cloner des badges… et puis mon syndic a installé un VIGIK V2 avec badges URMET. (1 badge par foyer! ou alors €€€ payes que tu payes!). Bref, j’ai facilement trouvé les clés et cloné des badges chinois UID rewritable, et tout se passe bien comme d’hab. Sauf que là, les badges ne sont pas reconnus par le recepteur VIGIK V2 !? J’ai testé avec des badges différents backdoor ou non, utilisé différents moyen d’écriture… mes badges sont tous des clones parfaits, mais ne répondent pas!? Quelqu’un a t il une idée? merci.

Bonjour, le soucis que j’ai c’est que j’ai reussi à copier un badge pass partout mais au moment de la copie de plusieurs certains me marque unlock failure cela serais du à quoi ?

Bonjour,

Est ce que certains ont réussi à faire la manip avec un mac ? si oui en dual boot ou directement les commandes sur mac au terminal.

Merci pour ce super article et j’espère pour votre aide

Bonjour,

Pour mac c’est possible, je donnerai les liens si besoin

Je viens de faire la procédure avec l’une des 5 cartes vierge fournie avec le kit « KKmoon ACR122U »

J’ai eu un failure avec la commande « nfc-mfclassic W a carte-originale.dmp carte-vierge.dmp »

par contre la commande « nfc-mfclassic w a carte-originale.dmp carte-vierge.dmp » a fonctionné sans souci.

(un w minuscule au lieu de W majuscule)

Est ce que je peux en déduire que les cartes fournies n’ont la possibilité de modifier bloc 0 qui contient l’UID ?

Si c’est le cas, je commande une carte chinoise comme indiquée et je recommence l’opération d’écriture.

PS: la carte a été testée et ne fonctionne pas, j’espere que c’est uniquement un problème d’UID…

Bonjour a tous,

@chois

tu a test avec des badges fuid ?

Fifou t partout c-: nous somme partout !!

a ne pas oubliez aussi que on peut formater les badge.

Bonne nouvelle, avec une carte chinoise , la copie est fonctionnelle

@Pur : je serai tres interesse par la methode sous macOS ! :-)

Super article

Je voudrais essayer de dupliquer mon badge pour m’affranchir des tarifs de mon syndic. Est ce que la manip marche sur n’importe quelle révision du vigik? Sur mon badge il est écrit urmet, mais je ne sais pas s’il s’agit de la marque du constructeur ou si ça peut indiquer le type de badge. Avec NFC tools sur mon tél ça indique mifare classic mais ça ne m’en dit pas plus

Bonjour,

Tentative de dupliquer un VIGIK de marque Urmet. L’UID est bien reconnue sans souci

L’attaque par mfoc ne donne rien

J’ai essayé l’attaque par mfcuk mais j’obtiens un warning :

WARN: cannot open template file ‘./data/tmpls_fingerprints/mfcuk_tmpl_skgt.mfd’

WARN: cannot open template file ‘./data/tmpls_fingerprints/mfcuk_tmpl_ratb.mfd’

WARN: cannot open template file ‘./data/tmpls_fingerprints/mfcuk_tmpl_oyster.mfd’

et ensuite, le mfcuk tourne dans le vide en incrémentant le diff Nt et le Auth de 1 à chaque itération, sans aucun changement. Du coup, évidemment, pas de clef trouvée.

Quelqu’un aurait-il des idées de solution ?

J’ai lu quelque part aussi qu’une nouvelle attaque appelée « hardnested » fonctionnait dans ce cas, mais semble développée uniquement pour les lecteurs proxmark3 et pas nos ACR122u pas chers. Quelqu’un a-t-il des informations ?

Bonjour,

J’ai fait tout ce qu’il fallait faire, la clé boot bien, les dumps se font bien, mais quand je lance nfc-mfclassic W …; ça me dit qu’il ne peut pas lire le fichier originale.dmp ! Les dumps sont bien lus puisque si je tape un autre nom bidon, il ne peut pas ouvrir (normal) mais là, il ne peut pas lire !

Pourquoi mfoc ne peut pas lire le fichier dmp qu’il a pourtant bien trouvé et dont les permission s sont correctes ?

Clé Kali faite avec Rufus : format Fat 32, image DD (pas iso), taille d’unité 16 k (comme indiqué) …

Bon en fait, il semble que mfoc n’aime pas les mifare 0,3K mini tag. Le dump fait 100 bytes au lieu de faire 1024 et est considéré comme illisible … il y a peut-être des solutions mais ça sera sûrement assez complexe pour un résultat hypothétique …

Super tuto. Cela fonctionne sauf sur platine vigik V2. Quelqu’un a une idée pour passer aussi sur platine vigik v2. Merci

Bon j’ai franchi le pas

tout marche très bien, j’ai pu copier les clones sans encombres.

Il manque juste une étape au tuto, c’est d’injecter un fichier de clés au cas ou mfoc galère. Ca se trouve sur le github de ikarus23.

Bonjour,

Est-ce que cela fonctionne également avec une carte MIFARE Ultralight NXP ?

Merci

Bonjour,

Je crois comprendre que cela ne fonctionne pas avec les Vigik V2 ? Est-ce que quelqu’un peut confirmer du coup ?

Tout ça pour dupliquer une clef Vigik qui coûte à peine 8€ ? comprends pas !

Hello Juju,

Le problème est que bien souvent la copie de la clé vigik n’est soit pas possible/autorisée, soit elle est facturée bien plus que 8€ ! Un de mes amis a qui j’ai rendu service s’était vu réclamer plus de 60€ ! Et puis savoir faire les choses soit-même n’a pas de prix non ? ;) Bonne journée à toi, Alexandre

Bjr,

Est-ce qu’il existe une version Vigik sécurisé, où tous les blocs sont crypté.

Car j’ai utilisé un logiciel chinois pour dupliquer le badge (carte IC de mon bureau) sans problem. J’ai extrait les donnés dans un dump et puis re-ecrit dans un nouveau badge. Mais quand j’essaie de lire/copier les données de mon vigik badge (de ma résidence), y a toujours un problem. J’ai discuté avec le fournisseur chinois, il m’a dit que mon badge vigik est complètement sécurisé, donc impossible de le copier.

Comme il n’est pas familiar avec ce system Vigik en France, je ne suis pas sur c’est bien le cas.

Qu’est-ce que vous en pensez?

Il est aussi possible de cloner certains badges avec MCT (sur smartphone), mais il faut avoir un smartphone compatible et acheter un badge spécial. Ça à marché pour moi et c’est bien plus simple (à condition que c’est compatible).

On les trouve sur aliexpress ou sur ebay:

https://rover.ebay.com/rover/1/709-53476-19255-0/1?ff3=4&toolid=11800&pub=5575203318&campid=5337924912&mpre=https%3A%2F%2Fwww.ebay.fr%2Fitm%2F283249161799

http://s.click.aliexpress.com/e/bL6KoFk8

intéressant. Je suis electricien en courant faible speacialiser dans le contrôle d’acces et l’interphonie (systeme HURMET) . J’ai longtemps eter « simple electricien » et voila un peu plus d’un ans que je pose du materiel HURMET interphonie/control d’acces. J’equipe et ou remplace des système complet pour les bailleurs tel que vallogis /logem /OPH et aussi pour des propriétaires d’appartement dans les résidences privé avec syndic de copro etc. Du tirage de cable a la pose du combinet d’interphone et la platine extérieure. J’ai donc pu comprendre comment fonctionner la technologie RFID ainsi que le fameux systeme VIGIK . Et bien sachez que quasiment 90% des himeuble équipée d’une tete de lecture rfid Vk/vk2/vk3 donc ce qui fonctionne avec les badges sont tous conecter a internet. Et ce par satellite (systeme sarah) tres connu mais en voi de disparition,soit par IP avec une ligne telephonique sinon par modem GPRS avec une carte sim. Ainsi le systeme vigik peut opéré convenablement. La conection a internet permet au constructeur de pouvoir depanner et controler les systeme en question elle permet aussi le bon fonctionnement du VIGIK d’ou la nécessité de regulariser le badges toutes les 24 48 ou 72h ainsi un badges perdu peut etre mis hors d’usage a distance. Et surtout la conection internet permet tout simplement au propriétaire d’himmeuble ex (Vallogis,nexity…) d’avoir un oeil constant et le controle quasi total des acces en question. En se conectant au site jegeremaresidence.com ils on acces a une plateforme ou tout les himmeubles sont classer . Alors il suffit de cliquer sur le nom d’un batiment aussitot aparai le nombre de badges en circulation tel badges pour tel famille… il y a aussi possibilité de voir les sociétés de netoyage, d’entretien qui on besoin d’acceder a l’himmeuble en question. Ainsi quand vous demandez un nouveau badges a vôtre bailleur ils se conecte a ce site et ainsi a votre residence il renseigne votre identité et l’associe au badge. Ils choisie aussi a quel porte de hall et ou de caves,portillons parking vous pouvez acceder . une fois la configuration terminé il pose le badges sur lencodeur RFID et hop le logiciel envoi tout ca par le bias d’internet sur les systeme d’interphonie en question et en quelque seconde le badge et l’interphone sont mis a jours. bien entendu tout ca permet le fichage et le suivis de chaque badges et donc de chaque locataires… Concernant la police et les pompiers ils dispose de badges qui sont obligatoirement associer a tout les systeme conecter. leurs badges n’est pas differents des autres. La poste etant proprietaire du systeme vigik ils ont leur propre logiciel d’encodage avec leur algorithmes. Et pour les sociétés extérieure comme les service de nettoyage et ou edf doivent faire la demande d’acces a tel himeuble et ou résidence et selon les bailleurs depuis leur plateforme de gestion il peuvent anticiper et pres autorisée l’acces a EDF et service PTT . La police et les pompiers font partir des rares service qui sont obligé d’etres pres autorisé des la creation d’un site. Si un policier perd son badge alors il suffit a la police de le signaler et aussitot le badges est hors service et remplacé.

bonjour, je suis propriétaire d’un badge prestataire et je souhaiterais rencontrer quelqu’un qui serait dispo sur paris pour éventuellement discuter à ce sujet ? laurent.gomez@publipostage.eu

Bonjour,

Tout d’abord merci pour cet article ! Je voudrais savoir si je pouvais copier et ou modifier ma carte d’abonnement de la salle de sport.

Cette carte possède une bande magnétique sur le bas, ainsi que certaines informations écrites. Lors de l’abonnement la salle de sport prend une photo de toi. Je pense qu’elle est intégrée dans la carte.

Je ne sais ps si c’est Possible de modifier ou copier ce genre de carte.

Pouvez vous svp m’aider ?

Merciiiiii

Bonjour,

Si la bande magnétique est utilisée, c’est d’un autre matériel dont vous aurez besoin, ce tuto ne permet de copier que les cartes sans contact d’un type particulier (Mifare Classic). Si vous souhaitez vérifier si votre carte est bien de ce type, vous puvez utiliser un smartphone Android qui possède un lecteur NFC et l’application « NFC TagInfo » pour connaitre le type de votre carte.

Bien à vous,

Alexandre

PS : c’est sûr à 99% que votre photo n’est pas stockée sur la carte car les cartes ne contiennent pas assez d’espace mémoire pour ce type d’utilisation.

Bonsoir à tous

Bonne annee

Pas du tout compris les commande ex

modprobe-r faut t il faire espace combien

Car error missi g parameters. See – h.

Que faire et pour autres commandes aussi besoin plus ample explication

Merci bisous

Au secours

Sandrine

Bonjour,

Après avoir perdu et cassé plusieurs badges, je voudrais savoir s’il est possible de cloner mon badge d’immeube sous forme de sticker RFID à coller derrière mon portable par exemple pour ne plus le perdre ?

Si oui savez vous ou est ce que je pourrais me procurer ce genre de sticker RFID Mifare ?

Merci d’avance

Hello Swift,

Ton message tombe à pic, cela faisait plusieurs jours que je discutais avec un fournisseur à ce sujet. Je dois recevoir du stock d’ici 7 à 10 jours et je compte proposer les stickers dans la foulée sur https://boutique.latelierdugeek.fr. Comme pour les autres tags mifare du site, ils seront avec UID modifiable, vendus par lot de 5, et avec une livraison en moins de 3 jours. Si vous le souhaitez je vous envoie un mail quand ils sont disponible. Bien à vous, Alexandre

Bonjour, merci pour ce tuto. Mon soucis étant comme Benny, le badge est bien copié cloné UID, fonctionnel, mais l’original est désactivé. Si j’en copie un autre, et l’utilise, les autres ne fonctionnent plus.

Je suppose qu’Il y a un flag, un compteur ou je ne sais quoi qui s’écrit sur le badge lors du bip et se synchronise avec la centrale , ce qui fait qu’au prochain bipage, si la valeur n’est pas bonne le badge ne fonctionne pas. Donc seul le dernier qui a ouvert pourrait fonctionner, ce n’est que supposition, qu’en pensez vous ?

C’est possible que ce soit un truc comme ça ?

Hello JeanJean,

C’est tout à fait ça ! Certaines centrales intègrent ce genre de mécanisme pour limiter les copies « non autorisées ».

Est-ce que tu sais donner la marque de la platine d’interphone et/ou de ton badge ?

Bonne journée,

Alex

Les badges sont des « Intratone » et oui après recherche sur le net, on trouve d’autres qui ont le même souci que moi :(

Hello,

Il aura fallu être patient mais les stickers avec UID modifiables sont enfin disponibles !

Les voici : https://boutique.latelierdugeek.fr/produit/lot-de-5-stickers-rfid-nfc-mifare-1k-avec-uidmodifiable/

Alexandre

» mfoc: ERROR: No success, maybe you should increase the probes »

C’est ce que renvoie le prompt pour la commande de la copie du tag original. Alors que la commande pour la copie du tag chinois a parfairement marché.

super intéressant… et bravo!

j ai une question : j ai un tag master passive RFID a copier. penses tu que ça fonctionne avec ton process?

c’est une carte collée au pare brise pour ouvrir une barrière. j aimerai la copier si c’est possible.

Merci

Bonjour Alex et tout le monde,

J’ai un petit ACR122U et les commandes mfoc et mfcuk ne passe. Je me suis donc tourné vers l’hardnested, quelqu’un as des indications sur comment procéder? :)