Quand j’ai écrit, il y a 2 ans, l’article qui expliquait comment dupliquer le contenu d’une puce RFID, je n’imaginais pas qu’il susciterait un tel engouement. Pourtant, encore aujourd’hui c’est un des articles les plus consultés du site et c’est également un de ceux pour lequel je reçois de plus en plus de questions. Aussi, je me suis dit qu’il était temps d’écrire cette seconde partie que tant attendent : comment réaliser un clone parfait et complet d’une puce rfid.

On travaille toujours sur la famille de tag Mifare

Même s’il en existe différentes familles, les puces (ou tags) les plus répandues sont de type « Mifare Classic ». Cela tombe bien, c’est justement le type de tag sur lesquels nous allons travailler aujourd’hui. Personnellement je les ai rencontrés sur tout un tas d’applications différentes : badge de porte d’immeuble, carte d’accès à un parking, carte d’accès à une chambre d’hôtel, porte monnaie électronique pour la machine à café, ou encore carte de consommation de boissons dans certains bars et boîtes de nuit.

Pourquoi écrire un nouvel article sur la copie de tag RFID ?

Si vous êtes familier du 1er article que j’ai écrit sur le sujet, vous pouvez vous demander ce que vous allez apprendre de plus ici, voici les 2 raisons principales qui vous motiveront :

- Si dans le 1er article on se contentait de copier les données d’un tag RFID à l’autre, aujourd’hui on va voir comment modifier l’identifiant du TAG (le fameux UID ou Unique ID) qui est gravé en usine, non modifiable et inviolable… enfin presque

- Dans le premier article, il fallait installer linux sur une machine, avant d’installer ensuite les outils de manipulation des tags RFID. Une manoeuvre un peu compliquée pour les plus novices. Aujourd’hui je vous montre comment créer en 3 clics une clé USB sur laquelle vous pourrez démarrer votre ordinateur. Vous arriverez ainsi sur un bureau temporaire contenant tous les outils qui vous seront nécessaires, sans que cela n’altère votre machine.

C’est quoi cette histoire d’UID ?

Les tags RFID sont généralement composés de 2 zones : une zone de stockage de données, généralement ré-inscriptible, et une zone de stockage de l’identifiant du tag. Le fameux UID. L’UID est un identifiant unique au monde (il n’existe donc pas 2 tags avec le même UID). Il est gravé en usine au moment de la fabrication du tag et se trouve sur une partie du tag qui n’est pas ré-inscriptible. On ne peut donc pas le modifier.

A titre d’information, les tags Mifare Classic 1K (les plus répandus) contiennent 64 blocs de données. L’UID est stockée sur le premier bloc (souvent appelé dans la litterature « block 0 ») et les 63 suivants sont dédiés au stockage de données.

Dans ce cas comment dupliquer un UID ?

Si on ne peut pas modifier l’UID stocké sur ce fameux bloc 0, comment avoir 2 cartes avec le même identifiant ? C’est là que nos amis les chinois arrivent à la rescousse :)

Depuis quelques années, on a vu arriver sur le marché des tags mifare avec une petite particularité : légèrement modifiés, ils possèdent un bloc 0 réinscriptible. On peut donc modifier l’UID sur ces tags (et uniquement ceux-là !). La première fois que j’ai réussi à mettre la main sur un tag de ce type, c’était en 2014, et j’estimais avoir fait une bonne affaire en dépensant environ 20 dollars pour ce tag. En 2017, les prix ont été divisés par 10 et mettent donc ce type de tag à la portée de tous les curieux !

Où trouver ces tags chinois avec UID modifiable ?

Évidemment, ces tags sont moins évidents à dénicher mais pas de panique, j’ai tout prévu :) Vous pouvez les commander sur la Boutique de l’Atelier du Geek sous forme de badges, sous forme de cartes, sous forme de bracelets ou encore sous forme de stickers, à chaque fois par lot de 5. Les commandes sont en général dans votre boîte aux lettres en moins de 3 jours !

Un mot sur sur la norme VIGIK

VIGIK : ce nom peut sembler barbare, mais c’est la norme créée par La Poste pour standardiser l’accès aux immeubles. On lit donc très souvent le nom de cette norme sur les interphones. C’est donc VIGIK qui permet à votre facteur, mais aussi aux pompiers, policiers et autres services d’urgence d’ouvrir n’importe quelle porte d’immeuble avec un badge unique. Si je vous en parle aujourd’hui c’est que je reçois beaucoup de questions à ce sujet, car nombreuses sont les personnes qui se rêvent la possession d’un tel badge (et oui, ces badges ne sont ni plus ni moins que des tags RFID Mifare).

Malheureusement, ce n’est pas si simple. S’il est tout à fait possible de dupliquer le badge de votre ami le facteur, la norme est faite de telle sorte que pour que le badge reste valide il faut qu’il soit « rechargé » toutes les 48h. En d’autre terme, si par je ne sais quel hasard, vous arriviez à copier un de ces passes VIGIK, il ne fonctionnerait que pendant quelques heures avant de devenir complètement inutile.

Est-ce que ça veut dire que je ne peux pas dupliquer mon badge d’accès d’immeuble si je lis « VIGIK » sur l’interphone ?

Puisque ça ne fonctionne pas pour le badge du facteur, on pourrait se dire que ça ne fonctionnera pas davantage pour les résidents… Mais en fait si ça fonctionne. Les badges résidents n’ont pas besoin d’être rechargés comme ceux des facteurs, par conséquent si vous en dupliquez un cela fonctionnera et vous donnera les mêmes accès que le badge original.

Motivés à tenter l’expérience ? Il est temps de passer aux choses sérieuses :)

Cloner un tag mifare

Matériel nécessaire

- Une clé USB d’au moins 8GB. Pour info j’ai utilisé une clé SanDisk de 32GB car c’était le meilleur rapport capacité/vitesse/prix disponible

- Un lecteur NFC/RFID compatible libnfc tel que le lecteur ACR122U

- Un badge RFID avec bloc 0 réinscriptible

Etape 1 : Création de la clé USB de démarrage

Pour ne pas avoir à installer de Linux sur le disque dur, il faut créer une clé USB de démarrage. Le principe est simple : lors de son lancement, le PC démarrera le système d’exploitation présent sur la clé USB comme s’il s’agissait de son propre disque dur. Cela nous permettra d’obtenir un système linux complet pour notre session de travail sur les tags RFID. A l’extinction de l’ordinateur, il suffira de retirer cette clé USB pour que la machine retrouve son fonctionnement normal.

J’ai choisi de travailler avec la distribution linux « Kali ». Cette distribution, orientée sécurité, contient de nombreux outils dont les fameux « NFC Tools » qui nous seront utiles aujourd’hui. Il faut commencer par télécharger kali (version 64 bits live) ici https://www.kali.org/downloads/. Ce tuto a été réalisé avec la version 2017.1 qui est sortie voilà quelques jours au moment où j’écris ces lignes.

Edit du 29/03/2020 : Ce tuto marche parfaitement jusqu’à la version de Kali 2019.3. Si vous souhaitez utiliser une version plus récente il faudra entrer quelques commandes supplémentaires que je vous ai préparé et surtout bénéficier d’une connexion internet.

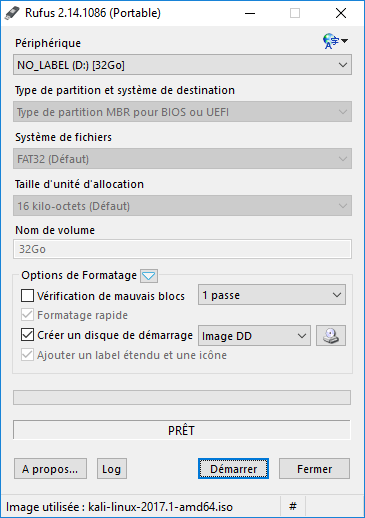

Une fois le fichier ISO récupéré, il va falloir le transférer sur la clé. Pour cela j’utilise comme à mon habitude le logiciel RUFUS qui est très simple. Une fois RUFUS téléchargé et installé, il suffit de sélectionner la clé USB sur laquelle installer Kali, et de lui indiquer l’endroit où votre fichier ISO de kali est situé. Chez moi cela donne quelque chose comme ça :

Cliquez ensuite sur le bouton Démarrer pour lancer l’opération.

Notez que si vous souhaitez gagner du temps, vous pouvez également trouver des clés USB pré-configurées avec Kali sur la Boutique de l’Atelier du Geek.

Etape 2 : Lancement du système et préparation de l’environnement

Une fois votre clé préparée, éteignez l’ordinateur que vous souhaitez utiliser, branchez la clé et démarrez sur la clé USB. Attention pour sélectionner un périphérique de démarrage, sur certains ordinateur il faut appuyer sur une touche particulière. Sur le mien par exemple, il s’agit de la touche Echap, mais j’ai déjà croisé des ordinateurs où il fallait utiliser la touche F2, F8, F10, F11 ou Suppr par exemple…

Après quelques instants nécessaires au chargement du système, vous devriez atterrir sur un bureau vierge. On y est presque.

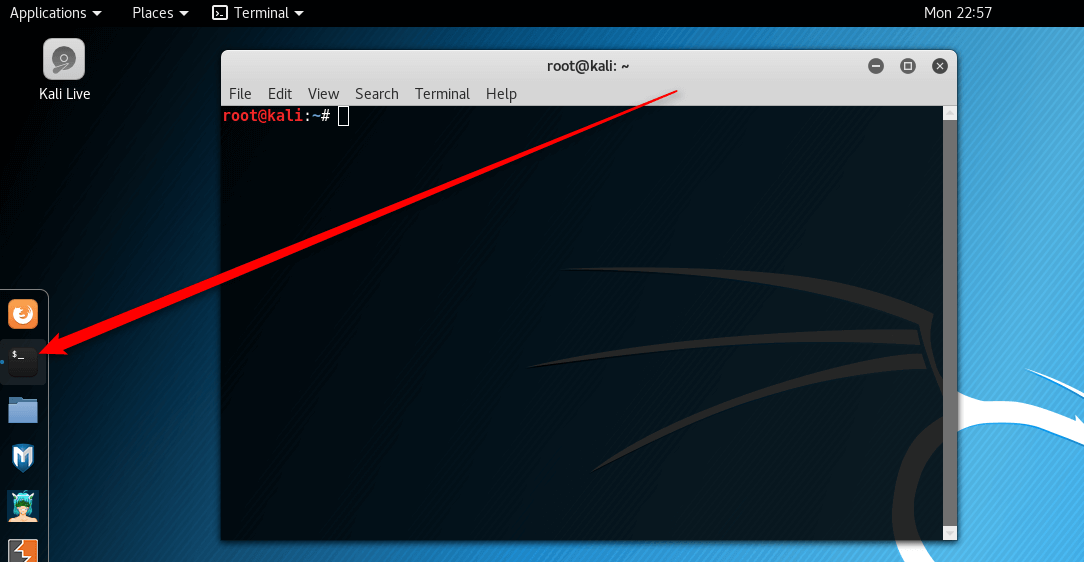

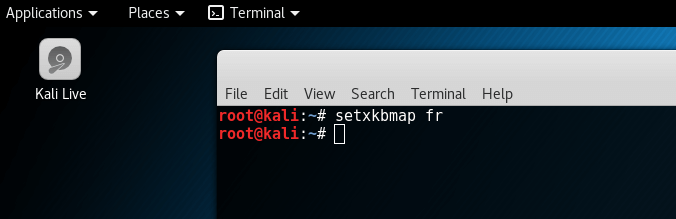

Par défaut, le clavier est configuré en QWERTY, ce qui n’est pas très pratique si votre ordinateur est équipé comme le mien d’un clavier AZERTY. Pour rétablir cela, il suffit de lancer le terminal via l’icône suivante :

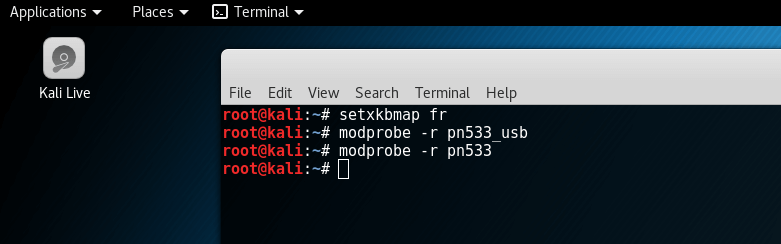

Une fenêtre d’invite de commande va s’ouvrir, et il faudra saisir à l’intérieur la commande suivante : setxkbmap fr (ce qui nécessitera sur votre clavier d’appuyer sur les touches setxb,qp fr). Cette fenêtre de terminal va nous servir dans toutes les manipulations suivantes, vous pouvez donc la garder ouverte.

Si vous utilisez une version récente de Kali Linux

Si vous souhaitez utiliser une version de Kali 2020 ou supérieure, vous devez vous connecter à internet à ce moment et exécuter quelques commandes supplémentaires. En effet, depuis la version 2020 de kali, vous n’êtes plus identifié comme un super-utilisateur et surtout, les NFC Tools utilisés dans cet article ne sont plus présents par défaut, il va donc falloir les réinstaller ! Pour remédier à tout cela, entrez les commandes suivantes.

kali@kali:~$ sudo su root@kali:/home/kali# apt-get update root@kali:/home/kali# apt-get upgrade -y root@kali:/home/kali# apt-get install libnfc-bin mfoc -y

Configuration du système

Maintenant que le clavier est en français, il va falloir configurer le système pour que les NFC Tools puissent interagir correctement avec votre lecteur RFID. Pour ce faire, commencez par branchez votre lecteur RFID (si ça n’est pas déjà fait). Kali va alors charger automatiquement en arrière plan des modules qui vont perturber les NFC Tools. Pour décharger ces modules, toujours dans votre fenêtre du terminal, entrez les commandes suivantes.

root@kali:~# modprobe -r pn533_usb root@kali:~# modprobe -r pn533

L’environnement est désormais fin prêt pour notre petite expérience, on va pouvoir entrer dans le vif du sujet.

Etape 3 : Vérifier le bon fonctionnement du lecteur

Pour être sûr que le lecteur fonctionne correctement avec les NFC Tools, il suffit de lancer la commande suivante et de passer un tag RFID devant le lecteur.

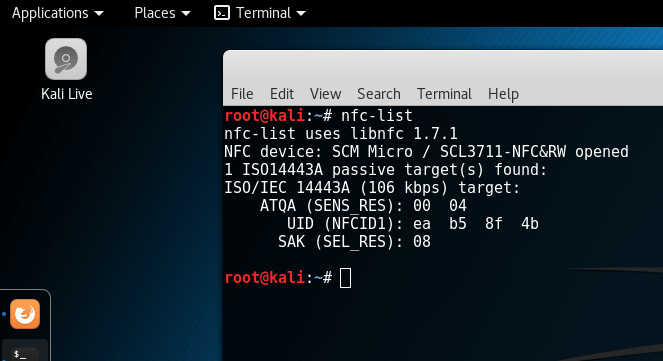

root@kali:~# nfc-list

Si tout est bien configuré, le lecteur devrait vous afficher quelques informations sur le tag, dont le fameux UID, comme dans la capture ci-dessous. Ici mon UID, ce fameux numéro unique est le ea b5 8f 4b. Si vous essayez maintenant avec votre puce RFID chinoise, vous devriez obtenir un numéro d’UID différent, ce qui est tout à fait normal.

Si jamais vous obtenez un message d’erreur ou si rien ne s’affiche plusieurs possibilités :

Votre tag n’est pas un tag RFID compatible avec votre lecteur

Il y a eu une erreur lors de l’étape 2, recommencez donc à cette étape en vérifiant méticuleusement vos commandes.

Etape 4 : Extraire les clés de chiffrement de la puce RFID chinoise dans un fichier

Cette étape au nom un peu barbare ne devrait vous prendre que quelques secondes. Son principe ? Pour pouvoir écrire sur une puce RFID, il faut en posséder les clés de chiffrement. Une sorte de mot de passe qui permet d’encoder et de décoder les informations de la puce. Ces clés de chiffrements vont être stockées avec le contenu de la clé, dans un fichier. Ce fichier nous servira lors de l’étape finale pour copier les données de la puce originale sur la puce chinoise.

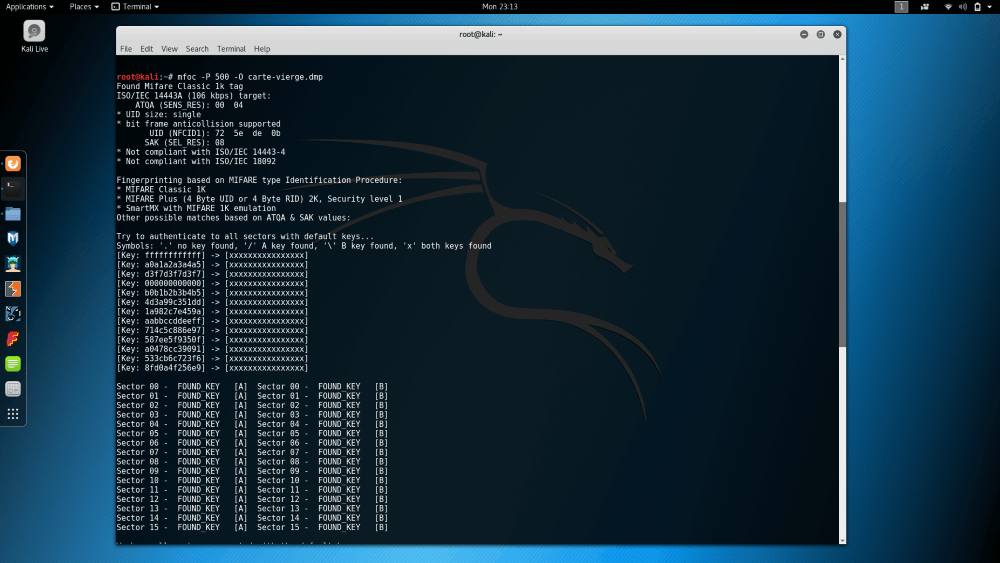

Pour lancer l’extraction des clés de chiffrement, placez votre puce sur le lecteur et saisissez dans un terminal la commande suivante.

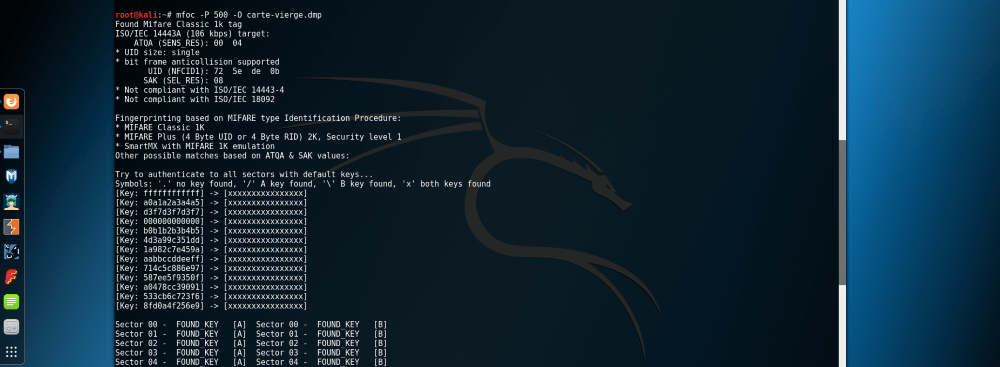

root@kali:~# mfoc -P 500 -O carte-vierge.dmp

Les clés de chiffrement seront stockées dans le fichier « carte-vierge.dmp ».

Etape 5 : Copiez le contenu de la puce RFID d’origine dans un fichier

Maintenant que les clés de chiffrement de la puce chinoise sont extraites, il va falloir faire de même avec la puce originale. Cette opération va copier les clés de chiffrement et le contenu de la puce d’origine dans un fichier. Ce fichier contiendra toutes les données de la puce, ainsi que son UID. C’est en quelques sorte une « sauvegarde » de votre puce RFID. N’hésitez pas à la conserver en lieu sûr, ainsi si vous perdez votre puce RFID vous pourrez en créer de nouvelles à l’identique à partir de ce fichier de sauvegarde.

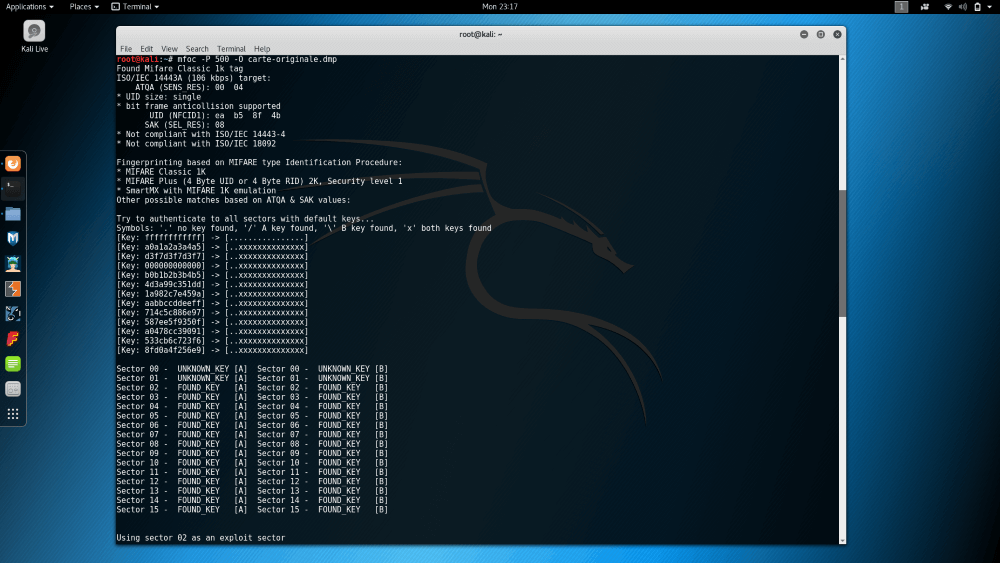

Pour ce faire, placez la puce originale sur votre lecteur, et entrez la commande suivante :

root@kali:~# mfoc -P 500 -O carte-originale.dmp

Vous l’aurez surement compris, cette commande va créer un fichier « carte-originale.dmp » c’est le fameux fichier de sauvegarde de votre puce originale.

Etape 6 : Ecrire le contenu de la puce originale sur la puce chinoise

On arrive au bout ! Vous n’êtes plus qu’à une dernière commande de la victoire ! Maintenant que l’on possède une copie du contenu de la puce originale, ainsi que les clés de chiffrement de la puce chinoise, nous allons pouvoir transférer le contenu et l’UID de la puce originale sur la puce chinoise.

Pour se faire, et toujours dans le terminal, saisissez la commande suivante.

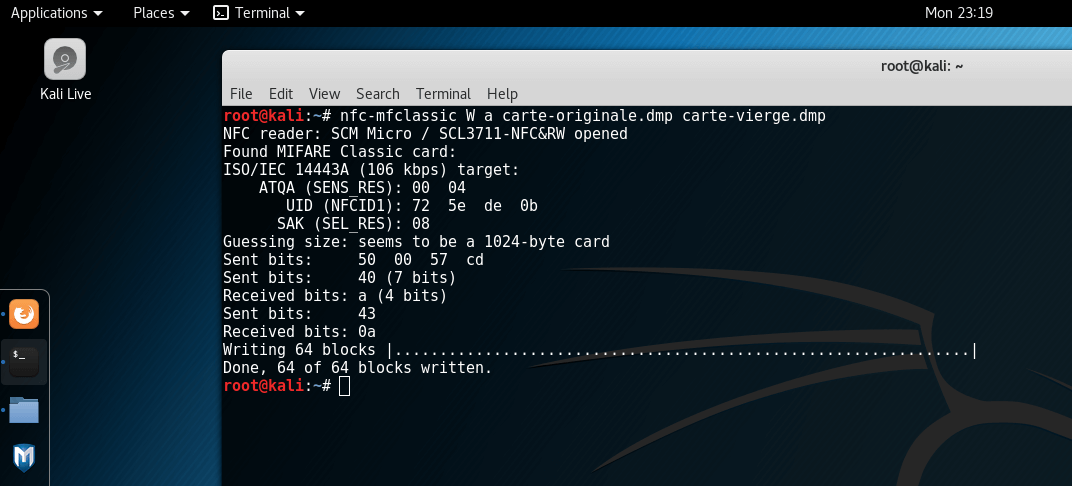

root@kali:~# nfc-mfclassic W a carte-originale.dmp carte-vierge.dmp

L’opération devrait prendre 1 grosse seconde avant d’aboutir sur un message de succès. Si vous êtes attentifs, vous remarquerez que la seule différence par rapport au précédent article est le fait que le « W » est écrit en capital. ça n’est pas une erreur, cela demande au lecteur de transférer le contenu de la puce ainsi que le bloc 0 qui contient l’UID. En cas de succès, un message devrait vous confirmer l’écriture de 64 secteurs sur 64 (dans le précédent article, on n’en copiait que 63 car il manquait le fameux bloc 0).

Vous pouvez vérifier le succès de l’opération en répétant l’étape 3 avec votre puce chinoise. Si tout a correctement fonctionné, la commande nfc-list appliquée à votre puce chinoise vous affichera un UID identique à celui de votre puce originale.

Et voilà, vous venez de contourner l’incontournable :)

En conclusion

Avec quelques dizaine d’euros de matériel et une poignée de minutes, vous aurez pu dupliquer à la perfection une puce RFID officielle. Aucun lecteur ne pourra faire la différence entre la copie et l’originale. Vous comprenez désormais que la sécurité des systèmes basés sur ce type de puce est toute relative. Comme d’habitude, vous êtes seuls responsables de l’usage que vous faites de ces connaissances. Si vous avez des questions, ou souhaitez tout simplement partager vos expériences sur le sujet, n’hésitez pas à vous exprimer dans les commentaires ! Enfin, si vous cherchez à vous équiper tout en soutenant le blog, n’hésitez pas à faire un tour dans la boutique de l’Atelier du Geek pour y trouver votre bonheur !

Tous les articles de la série Expériences NFC / RFID

RFID – Le clone parfait

Très intéressant article, merci! Je vais tenter de me programmer un badge VIGIK supplémentaire pour entrer chez moi car curieusement j’ai un badge de moins que de clés.

Y aurait il le moyen de faire la même chose directement sous Windows?

Bravo pour ce blog que j’ai découvert récemment et que j’ai relu en quasi intégralité. J’ai appris beaucoup de chose sur la domotique. Merci!!

Attention, gros problème après avoir suivi le tuto!

Hier soir j’a dupliqué mon badge vigik sur un truc comme celui-là http://www.ebay.fr/itm/Uid-Changeable-Card-For-1K-Support-Libnfc-Cracker-Rfid-13-56Mhz-3-Pieces-/263088316758? avec le lecteur NFC ACR112U KKMOON.

En apparence cela a marché à la perfection car le nouveau badge a ouvert hier soir les deux portes de l’immeuble.

Or, aujourd’hui, ce badge ne fonctionne plus, et mon badge Vigik d’origine non plus.

Ce n’est pas un problème avec la porte car un autre bagde Vigik que je n’avais pas copié fonctionne toujours.

Je suis bien emm**** maintenant pour retrouver le fonctionnement de mon premier bagde.

Il est découle que ce n’est pas vrai que l’on peut cloner parfaitement le badge. Il doit y avoir une sécurité dans le portier qui fait qu’il se rend compte que quelque chose s’est passé et il a probablement bloqué ce badge et son clone.

Bonsoir Xanxi,

Étrange mésaventure ! J’ai réalisé cette manipulation à plusieurs reprises pour différentes personnes et jamais je n’ai eu de témoignage de la sorte. Je reconnais que la coïncidence est grande. Es-tu sûr de ne pas avoir modifié ton badge d’origine ? Si tu as gardé une copie du fichier d’origine tu dois pouvoir comparer. Enfin est-ce que tu as des informations sur le modèle du lecteur de badge de ton immeuble ?

Alexandre

Bonjour Alex.

Non a priori je n’ai pas commis d’erreur dans la procédure, et d’ailleurs les deux badges ont initialement fonctionné. Je n’ai en tous cas pas écrit sur le badge original. Les deux ont la même UID actuellement, qui est bien celle du badge d’origine.

Je n’ai malheureusement pas gardé de copie des fichiers car j’ai utilisé la distribution en live usb.

Le lecteur du portier et les badges d’origine sont des Comelit Immotec. Il s’agit d’un immeuble construit il y a 6 mois, avec peut être la dernière version de cet appareil, capable d’intégrer un niveau du sécurité supplémentaire.

Je n’ose pas trop tenter avec un badge supplémentaire, mais je vais plutôt aller pleurer chez le syndic pour remplacer celui qui ne fonctionne plus.

Bonjour,

Au vu de la fragilité des cartes NFC, il se pourrait que celles qui ne fonctionnent plus aient été un peu trop pliés et ont donc leur bobine brisée. A vérifier donc.

l’EEVBLOG à une vidéo sur le sujet, chercher l’entrée #539, RFID Tag Card Repair

Salut! Alex,

Très excellent ton tuto, j’apprecie la clarté des explication et ta façon d’être concis.

Je ne l’ai pas encore testé sous kali (chose que je ferai très rapidement), mais je suis sûr que ça marche, la logique y est.

Xanxi

il y a bien un moyen de le faire sous windows, il te suffit d’avoir le logiciel Arduino.

Arduino est une plate-forme électronique open-source basée sur un matériel et un logiciel faciles à utiliser.

Plus d’info sur http://www.arduino.cc

Merci

Bonjour.

Effectivement très bon article. J’ai déjà dupliqué mon badge d’immeuble mais je ne parviens pas à faire la même chose avec la carte de mon boulot. Lorsque je lance la commande « mfoc -P 500 -O carte-originale.dmp », j’ai un message d’erreur au terme des 500 tentatives. J’ai augmenté jusqu’à 10 000 mais ça ne fonctionne toujours pas. Quelqu’un aurait une idée de ce qu’il faudrait faire?

Merci !

Bonjour Alex,

Grand merci pour votre travail! Je confirme que ma clé PN533 est bien reconnue (Digital Logic en Serbie, livrée en 10j en France pour 35 EUR avec 5 clés / badges vierges ISO 14443B).

…La clé DL 533N, c’est celle fournie pas l’un des 7 fournisseurs du NFC tools.org.

Par contre la clé que j’avais à copier n’était pas reconnue, ni via KALI, ni via le libnfc installé sous windows. C’est une clé jcm-tech.com, MOTION TAG ou EVO TAG, décrites : https://www.jcm-tech.com/fr/JCM/tags-de-proximite/

Il me reste à tester les NXP Drivers du PN533…

très complet, beau billet !

Bonjour Alex et Xanxi,

Apparemment les badges dérniere géneration Comelit Immotec, ont ce comportement-là. Même si tu fais une copie exacte du badge, le système détecte la fraude, et désactive le badge. C’est mon Sérurier qui m’a expliqué ça. Apparemment le système sauvegarde le nombre de fois que le badge a été utilisé, et sauvegarde ce nombre dans le badge. Si le badge n’a pas le nombre correct, il est annulé. C’est à vérifier si le mécanisme exact est celui-là, mais en tout cas, le problème est connu.

Hello Victor.

Ceci explique tout à fait ce qu’il s’est passé chez moi car le badge et sa copie sont passés une fois chacun avant d’être désactivés.

Maintenant ce serait utile de savoir de quand date cette nouvelle génération.

Bonjour,

Merci pour cet article.

Comme d’autres, j’ai du faire mon badge de parking en quelques instants mais une autre carte de sport est toujours en échec malgré des milliers d’essai.

Y-a-t-il une explication connue au fait que certaines cartes ne veulent pas se laisser faire ?

Merci.

Bonjour,

Il serait intéressant d’avoir une photo de la forme du badge et du lecteur pour avoir une idée si cela vient d’une nouvelle génération ou c’est une sorte de mise à jour des lecteurs qui empêchent la copie sur n’importe qu’elle support quelque soit la forme du badge d’origine.

Bonjour,

Est-ce qu’il est possible de réinscrire plusieurs fois ce bloc 0 ?

Merci

bonjour ,je m’interesse au sujet depuis un petit moment et je voulais savoir si il y avait moyen d’utiliser les « lecteur » de badge « arduino » pour faire la manip ou si les clef cité plus haut sont obligatoir ??

merci

ps tres bon article ;-) bonne continuation

Hello Superdd,

Je n’ai jamais essayé mais il semble que cela soit possible avec un certain type de lecteur pour Arduino (les PN532) : http://nfc-tools.org/index.php?title=Libnfc:Arduino

A essayer ? Sinon le plus simple est clairement de partir sur un lecteur officiellement compatible comme le ACR122 : http://www.latelierdugeek.fr/ACR122U-lecteur-nfc-rfid-compatible-nfc-tools

A toi de trouver le meilleur compromis :)

Alexandre

Bonjour,

J’ai réussi à copier les clés Vigik de mon immeuble et je me permets de partager mon expérience qui peut aider certains.

Pour information, le matériel utilisé est le suivant :

https://www.amazon.fr/gp/product/B00M2F21BM

https://www.amazon.fr/gp/product/B074S72TH7

1er commentaire :

Si Kali se verrouille (parce que vous êtes allé vous faire un café ou tester votre Vigik), sachez que le nom d’utilisateur est root et le mot de passe est toor.

2e commentaire :

La copie des badges chinois a bien fonctionné mais la copie du badge d’origine me donnait l’erreur suivante :

« No sector encrypted with the default key has been found, exiting.. »

J’ai appris que la commande « mfoc » essaie de trouver une clé sur la puce et arrive ensuite, à partir de cette clé, à décrypter l’ensemble de la puce. L’erreur ci-dessus est lié au fait que mfoc n’arrive pas à trouver de clé sur la puce.

Si vous avez ce problème, il faut lancer les commandes suivantes :

sudo mfcuk -C -R 0 -s 250 -S 250 -v 3 -o cardtocopy.dmp

La sortie de cette commande (qui peut prendre du temps) est un tableau du type suivant :

ACTION RESULTS MATRIX AFTER VERIFY

———————————————————————

Sector | Key A |ACTS | RESL | Key B |ACTS | RESL

———————————————————————

0 | AABBCCDDEEFF | . R | . . | 000000000000 | . R | . .

1 | 000000000000 | . . | . . | 000000000000 | . . | . .

2 | 000000000000 | . . | . . | 000000000000 | . . | . .

3 | 000000000000 | . . | . . | 000000000000 | . . | . .

4 | 000000000000 | . . | . . | 000000000000 | . . | . .

5 | 000000000000 | . . | . . | 000000000000 | . . | . .

6 | 000000000000 | . . | . . | 000000000000 | . . | . .

7 | 000000000000 | . . | . . | 000000000000 | . . | . .

8 | 000000000000 | . . | . . | 000000000000 | . . | . .

9 | 000000000000 | . . | . . | 000000000000 | . . | . .

10 | 000000000000 | . . | . . | 000000000000 | . . | . .

11 | 000000000000 | . . | . . | 000000000000 | . . | . .

12 | 000000000000 | . . | . . | 000000000000 | . . | . .

13 | 000000000000 | . . | . . | 000000000000 | . . | . .

14 | 000000000000 | . . | . . | 000000000000 | . . | . .

15 | 000000000000 | . . | . . | 000000000000 | . . | . .

En gros, tous les « 000000000000 » correspondent à des secteurs sur lesquels mfcuk n’a pas réussi à trouver de clé. Dans l’exemple ci-dessus, la commande a trouvé la clé AABBCCDDEEFF à un endroit de la puce RFID. Il suffit alors de lancer la commande suivante :

mfoc -P 500 -k AABBCCDDEEFF -O carte-vierge.dmp

(remplacez AABBCCDDEEFF par la clé retournée par mfcuk)

Et le tour est joué. Il ne reste plus qu’à continuer à suivre le tuto :)

3e commentaire :

Apparemment, cette technique est basée sur une faille des puces RFID qui a été comblée il y a 2 ans. Il est possible que certains badges récents ne puissent plus être décryptés.

Voilà, voilà

Bon courage

Merci pour l’article.

On trouve aujourd’hui des Mifare Ultralight à UID modifiable:

https://lab401.com/products/ultralight-uid-modifiable

A quand un article sur les Ultralight qui sont assez courantes et plus faciles à copier que les 1K ?

Bonjour,

Merci pour cet article. J’ai réussi sans souci sur ubuntu.

– Installation des nfc-tools : http://nfc-tools.org/index.php?title=Libnfc#Debian_.2F_Ubuntu

– Petit truc à corriger et installer pcsd (apt-get install pcscd) : https://stackoverflow.com/a/33790442

– Installation de mfoc : https://askubuntu.com/a/894318

Et le reste ça roule !

Bonsoir,

Excellent tuto. Ayant essayé de copie une badge Intratone noir (https://www.intratone.fr/media/badgeelectroniquenoir080101__062129400_1131_05052017.jpg) sur une Mifare Chinois UID 0, ce nouveau badge n’ouvre qu’une des deux portes de mon immeuble. Le lecteur de la platine de rue 01-0101 (https://www.intratone.fr/media/interphonevideointracodezamak__026220000_1131_05052017.jpg) refuse le clone, alors que le lecteur vigik (classic ?) suivant l’accepte.

Quel différence y aurait-il ? Intratone implémente t’il le même système que Comelit Immotec ?

Cordialement

Bonjour,

J’ai l’impression que ce système de duplication n’est plus valable, ils ont du renforcer le système de sécurité, par exemple ma clé URMET (vigik) est impossible à dupliquer, impossible d’extraire les clés. je me demande si maintenant ca vaut le coup pour les gens d’investir sur un lecteur rfid genre scl3711 ou ACR122U et des clés reinscriptibles .

Cordialement.

Bonjour, j’ai un petit souci concernant la copie d’une carte. Le lecteur semble bien lire les informations la contenant, j’obtiens :

NFC device: ACS / ACR122U PICC Interface opened

1 ISO14443A passive target(s) found:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 03 44

UID (NFCID1):04 90 39 32 35 4b 80

SAK (SEL_RES): 20

ATS : 75 77 81 02 80

et quand je tape la commande mfoc -P 500 -O carte-vierge.dmp

j’ai le message d’erreur suivant :

mfoc: ERROR: Only Mifare Classic is supported

Est-ce que cela signifie vraiment qu’il ne s’agit pas d’un Mifare Classic et qu’il est impossible de le copier ?

Merci pour votre aide

Je sèche sur une la carte de cantine de ma fille que j’essaye de cloner. J’ai réussi à dupliquer un badge vigik avec la commande mfcuk mais pour une simple carte de cantine je rencontre de la résistance. Pourtant il semble bien qu’il sagisse d’une carte mifare 1k. Voici ce que j’obtient si quelqu’un a l’amabilité de bien vouloir me guider sur une idée pour trouver la solution :

root@netlog:~# nfc-list

nfc-list uses libnfc 1.7.1

error libnfc.chip.pn53x Unexpected PN53x reply!

NFC device: SCM Micro / SCL3711-NFC&RW opened

1 ISO14443A passive target(s) found:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

UID (NFCID1): 4d 8f 27 09

SAK (SEL_RES): 08

root@netlog:~# mfoc -P 500 -O cartecantine.dmp

Found Mifare Classic 1k tag

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

* UID size: single

* bit frame anticollision supported

UID (NFCID1): 4d 8f 27 09

SAK (SEL_RES): 08

* Not compliant with ISO/IEC 14443-4

* Not compliant with ISO/IEC 18092

Fingerprinting based on MIFARE type Identification Procedure:

* MIFARE Classic 1K

* MIFARE Plus (4 Byte UID or 4 Byte RID) 2K, Security level 1

* SmartMX with MIFARE 1K emulation

Other possible matches based on ATQA & SAK values:

Try to authenticate to all sectors with default keys…

Symbols: ‘.’ no key found, ‘/’ A key found, ‘\’ B key found, ‘x’ both keys found

nfc_initiator_mifare_cmd: Timeout

[Key: ffffffffffff] -> [root@netlog:~#

Bonjour,

Les nouveaux badges mifare sont impossible à décrypter via mfoc et mfcuk (Problème de RNG). J’ai tout tenter mais impossible. Nonce = auth au bout de 12h de travail. Ca tourne en rond quelques soient les paramètres. Il faut tenter un sniffing avec Proxmark3 et un lecteur rfid (ce sera ma prochaine étape). A voir si cela aboutit. Je ne vois que cette solution…

Et pour obtenir des badges avec UID bien modifiable, faites attention car certains vendeurs le mentionnent mais l’UID n’est pas modifiable au final ! Si cela peux vous aider, j’ai acheté sur Amazon un lot de 10 badges et ils sont bien modifiables.

https://www.amazon.fr/Lot-badges-Rfid-Mif-13-56Mhz/dp/B074S72TH7//ref=as_li_ss_tl?ie=UTF8&linkCode=ll1&tag=lebogdale-21

Je vous tiendrez au courant sur la proxmark3

Bonjour,

J’ai un petit souci, mais comme je suis pas trop calé en Linux, vous pourrez peut être m’aider ou me donner des pistes.

Trouver des tutos sur le net est hyper facile, j’ai suivi à la lettre les instructions trouver sur la toile, par contre, j’ai l’impression qu’aucun badge avec le block 0 modifiable est lu par le lecteur du portail (même pas ca clignote rouge, c’est comme si je passais rien devant) que ce soit un badge copier ou vierge. Alors que les badges fourni par exemple avec le lecteur NFC 122U (block 0 non modifiable) sont lu, mais refusé.

Avez vous rencontrer le même souci ?

Merci d’avance :)

Hello snorf,

Est-ce que tu es sûr que le badge d’origine est un badge mifare ?

Alex

Le badge d’origine est un badge intratone ( ce modèle là https://www.amazon.fr/dp/B01ET914FW/ref=as_li_ss_tl?&hvdev=c&hvnetw=g&hvqmt=&linkCode=ll1&tag=lebogdale-21&linkId=2faf5949e265998e86c818dbec1083d3 ) Comme j’ai dit je suis pas calé, mais j’ai l’impression que c’est le cas.

J’arrive à extraite la clé du block 0, j’arrive à copier sur la carte vierge, mais la carte ne sucite aucune réaction une fois qu’on la présente devant le controle. Je comprend pas !

Bonjour,

J’ai testé avec exactement le matériel que vous listez.

Sur deux Vigik Hexact, lorsque j’exécute la commande mfoc, je suis bloqué sur nfc_initiator_mifare_cmd:timeout

Et la console me rend la main sans décrypter les clés.

Une idée?

Merci

Bonjour

Voila hier soir ont ma inviter a boire un verre dans un genre de bar a bière ont ma donner une carte NFC ou j’ai charger 20 euro ensuite direction la tireuse a bière en libre service il suffit de maitre la carte aux niveaux du lecteur et votre bière et servie aprait avoir bue et réfléchie en mode bouré loool voila ma question pui je dupliquer la carte ont va dire 50 euro fair 2 ou 3 carte car j’adore la biére mai le tarif d’une bière et trés cher :) une solution merci

Bonjour,

J’ai une question est-il possible d’ouvrir (tout les bâtiments sous VIGIK), à partir d’un badge, comme les facteurs ? Si oui ! Me faudrait-il une copie du badge de la poste ? après quoi, étant donné que le badge n’est valide que pour quelques heures, ma copie suffira? ou il me faut à nouveau le badge du facteur ?

Ma raison pour distribuer ma Pub, dans des endroits ciblé, passer par la poste est bien trop chère.

Alex tu peux retirer le logo, sur mes messages s’il te plait, je ne comprends pas pourquoi!

je n’ai mentionné aucun logo

merci

Pour Ange : oui ça serait l’idéal le badge laposte mais comme tu l’as dit ils sont valables que pour une durée limitée. Ils sont rechargés tous les jours, et les données sont modifiés de ce fait. C’est crypté, donc impossible de modifier juste les jours puisque c’est toute la chaîne qui est cryptée.

Concernant les badges chinois qui ne passent pas, il y a deux raisons possibles (Et bien d’autres..).

Soit comme Victor a dit : la platine modifie le badge en y incrémentant un nombre d’ouverture et le compare à sa base de données, sur lequel j’emet un petit doute..car ça laisse supposer que le lecteur lit le badge, compare, et réécrit les datas, même si il s’agit de qq ms. Il faudrait réaliser plusieurs dump et comparer…si aucune différence bah c’est autre chose.

Autre possibilité, et plus simple pour la platine, c’est qu’elle vérifie si le block0 est modifiable ou pas. Puisque le badge original est censé ne pas l’être, donc copie..le lecteur refuse..après à voir ce qui est programmé..au mieux ça n’ouvre pas, au pire désactivation UID du badge et comme certaines platines sont reliées aux organismes gérant les immeubles..Bon chance!lol

Après il y a d’autres raisons à mon avis, SAK, comportement du badge, signature fabriquant…En gros il faudrait écouter le dialogue entre le badge et la platine pour savoir…

Il faut pas se voiler la face, les fabricants et distributeurs de ces technologies s’adaptent aussi rapidement car j’imagine que les solutions étaient déjà prêtes depuis un petit bout temps…ça leur assure une longévité du produit et plus de profit avec les mise à jour.

Pour ceux que ça intéresse, il y a d’autres badges qui existent comme les FUID, qui sont comme les badges chinois réinscriptible (en fait ça en est), mais dont UID est modifiable 1 fois et se comporte après comme un badge normal…

Pour info, il est possible de faire la même chose depuis un téléphone Android compatible NFC.

J’utilise MIFARE Classic Tool avec un OnePlus 3. Il me permet de sortir les dumps. Par contre je n’ai jamais essayé de réécrire mais je sais qu’elle peut le faire. Je tenterais quand je recevrais mes nouvelles cartes.

bonjour

je souhaiterais cloner une telecommande mifare protegee par un code d’acces sur une telecommande vierge

comment procedern

merci

Bonjour,

J’essaie de copier une carte NeocardPROX (c’est une carte de parking) mais mon lecteur ne la reconnaît même pas il s’agit d’un ACR122U. Je m’y connais pas en NFC : je découvre. Quelqu’un pourrait-il m’apporter son aide s’il vous plaît ? Merci d’avance.

Bonjour

Je me permets d écrire pour avoir des conseils et lumières :) Je suis cordonnier et j’ai acheté une machine à dupliquer tous les bagdes (vigik) et autres cela fonctionne bien. Sauf que je suis obligé d’acheter leurs badges vierges qui me sont revendus 5 euros ! J’ai essayé d’acheter des badge 125 khz et des badges 13 ,56 mHZ 1K vierge sur internet mais ils ne sont pas reconnus. Je me poser la question si c’était l’UID ou la protection de la piste zéro de leurs badges. Avez vous une idée ou la marche à suivre ?

D’avance merci et joyeux noel

Bonjour,

Pour bitton, je ne suis pas sûr que tu puisses cloner les télécommandes récentes, car elles doivent envoyer le code tournant plus son numéro d’identification( ça permet de gérer en cas de perte, ou de se retrouver avec des clones dans la nature). Elles sont gérées par la centrale, donc il faut pouvoir y accéder pour pouvoir la mettre en mémoire, ou alors la programmation se fait directement par le logiciel à distance. La télécommande que tu dois avoir, doit être bi-fréquence, 13.56mhz pour l’ouverture des portes immeubles , et 868mhz pour le garage.

Pour Marc, les neoprox sont en 125khz selon le site du fournisseur donc c’est normal que le lecteur ne fonctionne pas car il reconnaît seulement la fréquence en 13.56mhz. Il faudrait essayer avec un proxmark ou un lecteur en 125khz.

Bonjour Casin,

Petite question, est ce que les badges qu’ils te vendent ont le block0 protégé ? Après il faudrait avoir la référence de ta machine et des badges qu’ils te founissent car la machine fonctionne peut être avec un logiciel propriétaire qui fonctionne seulement avec des badges avec une signature électronique particulière … Je ne pense pas que se soit UID, car aléatoire, ou alors est ce que tu as besoin que la machine soit connectée à Internet?

Merci beaucoup Benjo pour ton aide bonne année à toi !

Bonjour Alex j’aimerais avoir un petit renseignement j’ai acheté un appareil en Chine de marque Handheld 125KHz RFID Copier/Writer/Readers avec ces badges pour dupliquer mon badge d’entrée mais après avoir dupliquer mon badge mon badge chinois est vierge je tiens à préciser que mon badge d’entrée et de marque urmet captiv de couleur noire j’aurais voulu savoir si c’est à cause de la fréquence de 13,56MHz parce que je viens de voir que mes bas de chinois été 125kHz. Je vous remercie tes réponses que vous m’apporterez et merci encore pour ce site c’est super

Bonjour, tu as répondu à ta question, en effet le fait que les badges d’immeubles soient en majorités sur une fréquence de 13.56mhz ton copieur ne fonctionnera pas. Même si il s’agissait d’un copieur de même fréquence, il ne pourrait décoder le badge(la clé défaut est en général ffffffffffff sur les copieur basic) , car le contenu est crypté par une clé À et B, différentes en fonction des marques de badges (urmet, intratone,noralsy, comelit…).

Si tu veux copier ton badge, il va falloir acheter un autre lecteur ( je confirme que le acr122 est plutôt pas mal, j’avais commencé avec avant de jouer avec un proxmark, ou Il y a scl3711 qui est utilisé dans le tuto), et de jouer avec linux (kali est excellent pour commencer car mfoc et d’autres outils sont déjà compilés). Après si c’est pour comprendre rfid,mifare,vigik, les contrôles d’accès, c’est une très bonne solution. Si c’est pour faire une copie du badge seulement je conseille soit de demander à la copro soit un serrurier car le coût final de faire soit même risque d’être plus important sans garantie de résultats. Les nouvelles centrales et les mise à jour des plus anciennes commencent à corser la chose (implémentation de compteur, détection de clone chinois)..

Hello j’ai un problème lorsque que j’essaie de Dump un badge vierge voilà la réponse mfoc: ERROR: Only Mifare Classic is supported quelqu’un sait il pourquoi? Est ce parce que ce n’ait pas un badge 1k ?

Salut,

Quel est le type de badge que tu as acheté?

Car comme son l’indique Mfoc(Mifare Classic Offline Cracker), est censé fonctionner qu’avec ce type de badge

Bonjour, existe t il la même chose pour cloner des badges en 868 avec uid modifiable ?

tout d’abord merci avoir pris le temps de répondre à ma question en faite les badges que j’ai acheté son des badges de couleur bleu mais ça ne doit pas être la même fréquence moi c’est du 125 khz hors mon badge urmer apparemment c’est du 13.56mhz je voulais savoir si c’est possible de recommander des badges en 13.56 mhz et avec l’appareil accr 122 si c’est possible de faire un double.Je tiens a vous préciser que je fais des clé en doubles et autre chose dans mon petit commerce et on me demande souvent pour c’est badges voila pourquoi je me retourne vers vous merci des réponses que vous m’apporterai

Bonjour, sa fonctionne nikel ! Mtn jai essayé avec un puce rfid de 8 block (mifare mini 0.3k) et je n arrive pas a copier dans un fichier comment faire ?

Bonsoir ,j’ai fait refaire chez mon cordonnier un badge qui fonctionnait très bien. Mais la société qui a installé la barrière est venue mettre un code sécurité supplémentaire.Les badges dupliqués ne fonctionnent PLUS. Comment faire pour contourner cette sécurité ????merci de me repondre.

bonsoir,

je suis installateur de système vigik et interphonie.

il existe deux catégorie de système vigik.

le premier qu’on appel « lecture écriture » et un autre plus complexe qu’on appel disons: le temps réel.

en lecture écriture, pour effacer un badge il faut impérativement le remplacer par un autre (vierge) sur le logiciel de programmation, et le passer devant la tete de lecture ( a ce moment la l’ancien est supprimé)

pour le temps réel, le système vigik est mis a jour a distance via une connexion GPRS. pour supprimer un badge il suffit de le supprimer sur le serveur du fabricant et de faire une MAJ a distance.

en temps réel on peux connaitre « au fil de l’eau » les lectures des lecteurs, pas en lecture écriture.

via les outils que j’ai en ma possession, je pense qu’il est facile de copier un badge qui fonctionne en lecture/ecriture qu’un badge qui fonctionne au temps réel