Quand j’ai écrit, il y a 2 ans, l’article qui expliquait comment dupliquer le contenu d’une puce RFID, je n’imaginais pas qu’il susciterait un tel engouement. Pourtant, encore aujourd’hui c’est un des articles les plus consultés du site et c’est également un de ceux pour lequel je reçois de plus en plus de questions. Aussi, je me suis dit qu’il était temps d’écrire cette seconde partie que tant attendent : comment réaliser un clone parfait et complet d’une puce rfid.

On travaille toujours sur la famille de tag Mifare

Même s’il en existe différentes familles, les puces (ou tags) les plus répandues sont de type « Mifare Classic ». Cela tombe bien, c’est justement le type de tag sur lesquels nous allons travailler aujourd’hui. Personnellement je les ai rencontrés sur tout un tas d’applications différentes : badge de porte d’immeuble, carte d’accès à un parking, carte d’accès à une chambre d’hôtel, porte monnaie électronique pour la machine à café, ou encore carte de consommation de boissons dans certains bars et boîtes de nuit.

Pourquoi écrire un nouvel article sur la copie de tag RFID ?

Si vous êtes familier du 1er article que j’ai écrit sur le sujet, vous pouvez vous demander ce que vous allez apprendre de plus ici, voici les 2 raisons principales qui vous motiveront :

- Si dans le 1er article on se contentait de copier les données d’un tag RFID à l’autre, aujourd’hui on va voir comment modifier l’identifiant du TAG (le fameux UID ou Unique ID) qui est gravé en usine, non modifiable et inviolable… enfin presque

- Dans le premier article, il fallait installer linux sur une machine, avant d’installer ensuite les outils de manipulation des tags RFID. Une manoeuvre un peu compliquée pour les plus novices. Aujourd’hui je vous montre comment créer en 3 clics une clé USB sur laquelle vous pourrez démarrer votre ordinateur. Vous arriverez ainsi sur un bureau temporaire contenant tous les outils qui vous seront nécessaires, sans que cela n’altère votre machine.

C’est quoi cette histoire d’UID ?

Les tags RFID sont généralement composés de 2 zones : une zone de stockage de données, généralement ré-inscriptible, et une zone de stockage de l’identifiant du tag. Le fameux UID. L’UID est un identifiant unique au monde (il n’existe donc pas 2 tags avec le même UID). Il est gravé en usine au moment de la fabrication du tag et se trouve sur une partie du tag qui n’est pas ré-inscriptible. On ne peut donc pas le modifier.

A titre d’information, les tags Mifare Classic 1K (les plus répandus) contiennent 64 blocs de données. L’UID est stockée sur le premier bloc (souvent appelé dans la litterature « block 0 ») et les 63 suivants sont dédiés au stockage de données.

Dans ce cas comment dupliquer un UID ?

Si on ne peut pas modifier l’UID stocké sur ce fameux bloc 0, comment avoir 2 cartes avec le même identifiant ? C’est là que nos amis les chinois arrivent à la rescousse :)

Depuis quelques années, on a vu arriver sur le marché des tags mifare avec une petite particularité : légèrement modifiés, ils possèdent un bloc 0 réinscriptible. On peut donc modifier l’UID sur ces tags (et uniquement ceux-là !). La première fois que j’ai réussi à mettre la main sur un tag de ce type, c’était en 2014, et j’estimais avoir fait une bonne affaire en dépensant environ 20 dollars pour ce tag. En 2017, les prix ont été divisés par 10 et mettent donc ce type de tag à la portée de tous les curieux !

Où trouver ces tags chinois avec UID modifiable ?

Évidemment, ces tags sont moins évidents à dénicher mais pas de panique, j’ai tout prévu :) Vous pouvez les commander sur la Boutique de l’Atelier du Geek sous forme de badges, sous forme de cartes, sous forme de bracelets ou encore sous forme de stickers, à chaque fois par lot de 5. Les commandes sont en général dans votre boîte aux lettres en moins de 3 jours !

Un mot sur sur la norme VIGIK

VIGIK : ce nom peut sembler barbare, mais c’est la norme créée par La Poste pour standardiser l’accès aux immeubles. On lit donc très souvent le nom de cette norme sur les interphones. C’est donc VIGIK qui permet à votre facteur, mais aussi aux pompiers, policiers et autres services d’urgence d’ouvrir n’importe quelle porte d’immeuble avec un badge unique. Si je vous en parle aujourd’hui c’est que je reçois beaucoup de questions à ce sujet, car nombreuses sont les personnes qui se rêvent la possession d’un tel badge (et oui, ces badges ne sont ni plus ni moins que des tags RFID Mifare).

Malheureusement, ce n’est pas si simple. S’il est tout à fait possible de dupliquer le badge de votre ami le facteur, la norme est faite de telle sorte que pour que le badge reste valide il faut qu’il soit « rechargé » toutes les 48h. En d’autre terme, si par je ne sais quel hasard, vous arriviez à copier un de ces passes VIGIK, il ne fonctionnerait que pendant quelques heures avant de devenir complètement inutile.

Est-ce que ça veut dire que je ne peux pas dupliquer mon badge d’accès d’immeuble si je lis « VIGIK » sur l’interphone ?

Puisque ça ne fonctionne pas pour le badge du facteur, on pourrait se dire que ça ne fonctionnera pas davantage pour les résidents… Mais en fait si ça fonctionne. Les badges résidents n’ont pas besoin d’être rechargés comme ceux des facteurs, par conséquent si vous en dupliquez un cela fonctionnera et vous donnera les mêmes accès que le badge original.

Motivés à tenter l’expérience ? Il est temps de passer aux choses sérieuses :)

Cloner un tag mifare

Matériel nécessaire

- Une clé USB d’au moins 8GB. Pour info j’ai utilisé une clé SanDisk de 32GB car c’était le meilleur rapport capacité/vitesse/prix disponible

- Un lecteur NFC/RFID compatible libnfc tel que le lecteur ACR122U

- Un badge RFID avec bloc 0 réinscriptible

Etape 1 : Création de la clé USB de démarrage

Pour ne pas avoir à installer de Linux sur le disque dur, il faut créer une clé USB de démarrage. Le principe est simple : lors de son lancement, le PC démarrera le système d’exploitation présent sur la clé USB comme s’il s’agissait de son propre disque dur. Cela nous permettra d’obtenir un système linux complet pour notre session de travail sur les tags RFID. A l’extinction de l’ordinateur, il suffira de retirer cette clé USB pour que la machine retrouve son fonctionnement normal.

J’ai choisi de travailler avec la distribution linux « Kali ». Cette distribution, orientée sécurité, contient de nombreux outils dont les fameux « NFC Tools » qui nous seront utiles aujourd’hui. Il faut commencer par télécharger kali (version 64 bits live) ici https://www.kali.org/downloads/. Ce tuto a été réalisé avec la version 2017.1 qui est sortie voilà quelques jours au moment où j’écris ces lignes.

Edit du 29/03/2020 : Ce tuto marche parfaitement jusqu’à la version de Kali 2019.3. Si vous souhaitez utiliser une version plus récente il faudra entrer quelques commandes supplémentaires que je vous ai préparé et surtout bénéficier d’une connexion internet.

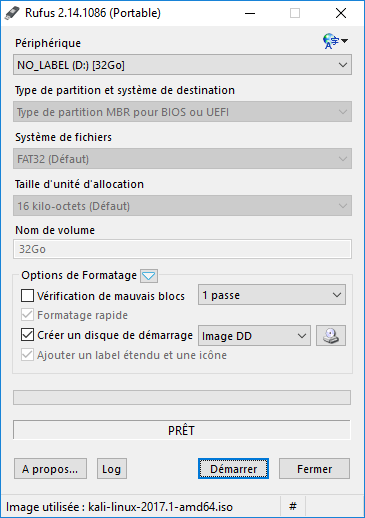

Une fois le fichier ISO récupéré, il va falloir le transférer sur la clé. Pour cela j’utilise comme à mon habitude le logiciel RUFUS qui est très simple. Une fois RUFUS téléchargé et installé, il suffit de sélectionner la clé USB sur laquelle installer Kali, et de lui indiquer l’endroit où votre fichier ISO de kali est situé. Chez moi cela donne quelque chose comme ça :

Cliquez ensuite sur le bouton Démarrer pour lancer l’opération.

Notez que si vous souhaitez gagner du temps, vous pouvez également trouver des clés USB pré-configurées avec Kali sur la Boutique de l’Atelier du Geek.

Etape 2 : Lancement du système et préparation de l’environnement

Une fois votre clé préparée, éteignez l’ordinateur que vous souhaitez utiliser, branchez la clé et démarrez sur la clé USB. Attention pour sélectionner un périphérique de démarrage, sur certains ordinateur il faut appuyer sur une touche particulière. Sur le mien par exemple, il s’agit de la touche Echap, mais j’ai déjà croisé des ordinateurs où il fallait utiliser la touche F2, F8, F10, F11 ou Suppr par exemple…

Après quelques instants nécessaires au chargement du système, vous devriez atterrir sur un bureau vierge. On y est presque.

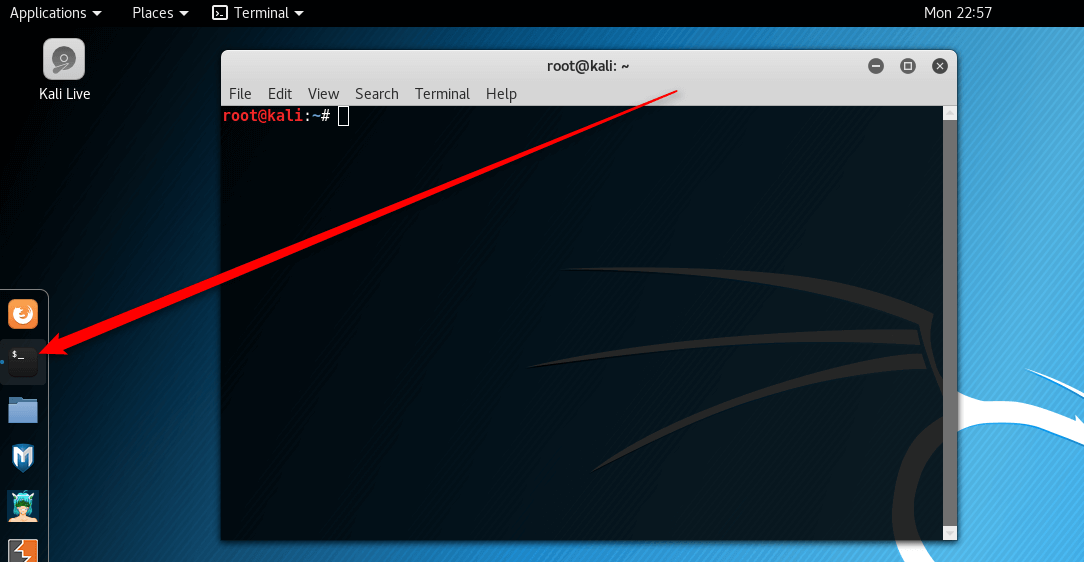

Par défaut, le clavier est configuré en QWERTY, ce qui n’est pas très pratique si votre ordinateur est équipé comme le mien d’un clavier AZERTY. Pour rétablir cela, il suffit de lancer le terminal via l’icône suivante :

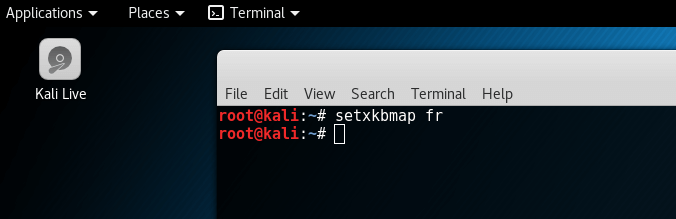

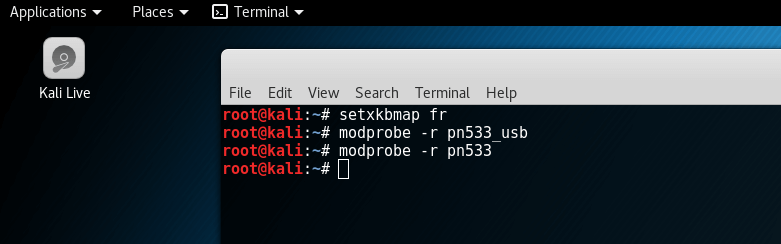

Une fenêtre d’invite de commande va s’ouvrir, et il faudra saisir à l’intérieur la commande suivante : setxkbmap fr (ce qui nécessitera sur votre clavier d’appuyer sur les touches setxb,qp fr). Cette fenêtre de terminal va nous servir dans toutes les manipulations suivantes, vous pouvez donc la garder ouverte.

Si vous utilisez une version récente de Kali Linux

Si vous souhaitez utiliser une version de Kali 2020 ou supérieure, vous devez vous connecter à internet à ce moment et exécuter quelques commandes supplémentaires. En effet, depuis la version 2020 de kali, vous n’êtes plus identifié comme un super-utilisateur et surtout, les NFC Tools utilisés dans cet article ne sont plus présents par défaut, il va donc falloir les réinstaller ! Pour remédier à tout cela, entrez les commandes suivantes.

kali@kali:~$ sudo su root@kali:/home/kali# apt-get update root@kali:/home/kali# apt-get upgrade -y root@kali:/home/kali# apt-get install libnfc-bin mfoc -y

Configuration du système

Maintenant que le clavier est en français, il va falloir configurer le système pour que les NFC Tools puissent interagir correctement avec votre lecteur RFID. Pour ce faire, commencez par branchez votre lecteur RFID (si ça n’est pas déjà fait). Kali va alors charger automatiquement en arrière plan des modules qui vont perturber les NFC Tools. Pour décharger ces modules, toujours dans votre fenêtre du terminal, entrez les commandes suivantes.

root@kali:~# modprobe -r pn533_usb root@kali:~# modprobe -r pn533

L’environnement est désormais fin prêt pour notre petite expérience, on va pouvoir entrer dans le vif du sujet.

Etape 3 : Vérifier le bon fonctionnement du lecteur

Pour être sûr que le lecteur fonctionne correctement avec les NFC Tools, il suffit de lancer la commande suivante et de passer un tag RFID devant le lecteur.

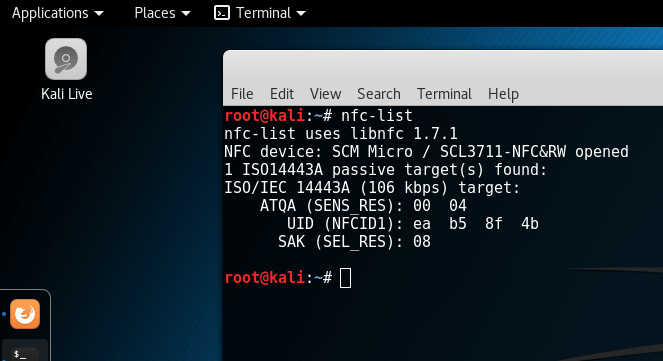

root@kali:~# nfc-list

Si tout est bien configuré, le lecteur devrait vous afficher quelques informations sur le tag, dont le fameux UID, comme dans la capture ci-dessous. Ici mon UID, ce fameux numéro unique est le ea b5 8f 4b. Si vous essayez maintenant avec votre puce RFID chinoise, vous devriez obtenir un numéro d’UID différent, ce qui est tout à fait normal.

Si jamais vous obtenez un message d’erreur ou si rien ne s’affiche plusieurs possibilités :

Votre tag n’est pas un tag RFID compatible avec votre lecteur

Il y a eu une erreur lors de l’étape 2, recommencez donc à cette étape en vérifiant méticuleusement vos commandes.

Etape 4 : Extraire les clés de chiffrement de la puce RFID chinoise dans un fichier

Cette étape au nom un peu barbare ne devrait vous prendre que quelques secondes. Son principe ? Pour pouvoir écrire sur une puce RFID, il faut en posséder les clés de chiffrement. Une sorte de mot de passe qui permet d’encoder et de décoder les informations de la puce. Ces clés de chiffrements vont être stockées avec le contenu de la clé, dans un fichier. Ce fichier nous servira lors de l’étape finale pour copier les données de la puce originale sur la puce chinoise.

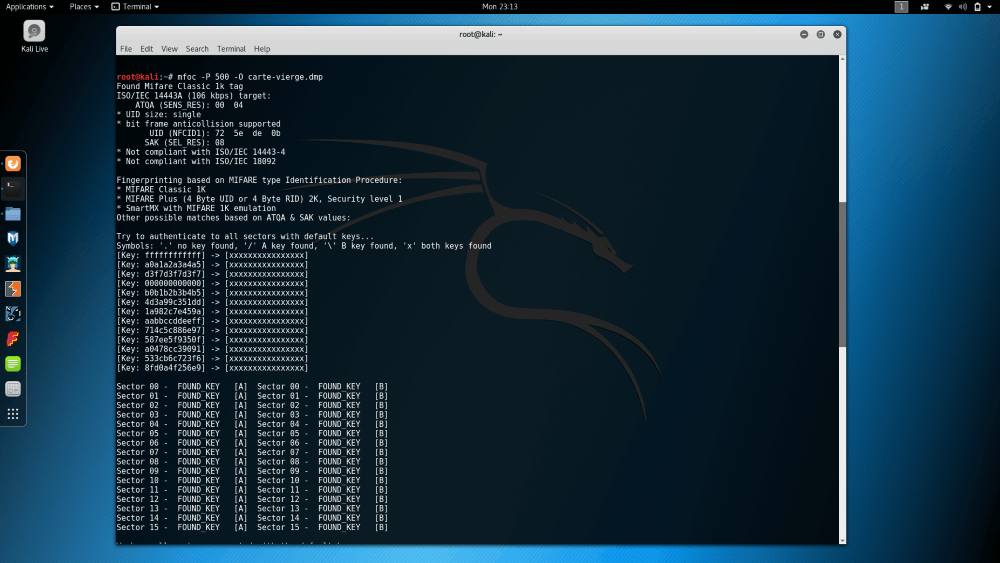

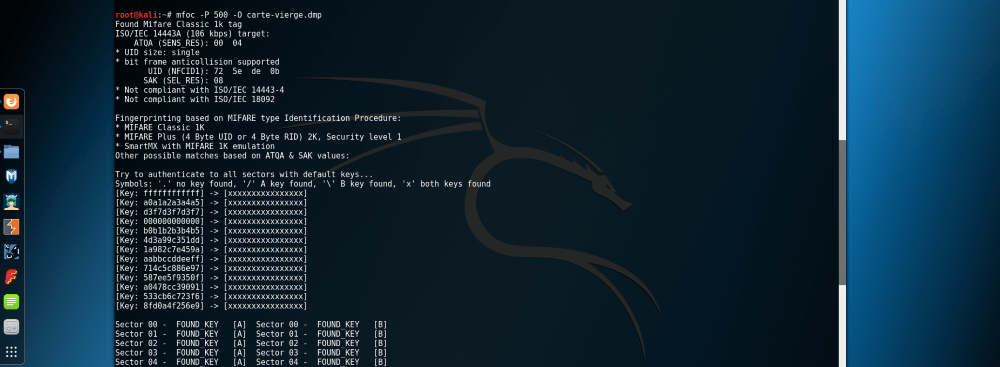

Pour lancer l’extraction des clés de chiffrement, placez votre puce sur le lecteur et saisissez dans un terminal la commande suivante.

root@kali:~# mfoc -P 500 -O carte-vierge.dmp

Les clés de chiffrement seront stockées dans le fichier « carte-vierge.dmp ».

Etape 5 : Copiez le contenu de la puce RFID d’origine dans un fichier

Maintenant que les clés de chiffrement de la puce chinoise sont extraites, il va falloir faire de même avec la puce originale. Cette opération va copier les clés de chiffrement et le contenu de la puce d’origine dans un fichier. Ce fichier contiendra toutes les données de la puce, ainsi que son UID. C’est en quelques sorte une « sauvegarde » de votre puce RFID. N’hésitez pas à la conserver en lieu sûr, ainsi si vous perdez votre puce RFID vous pourrez en créer de nouvelles à l’identique à partir de ce fichier de sauvegarde.

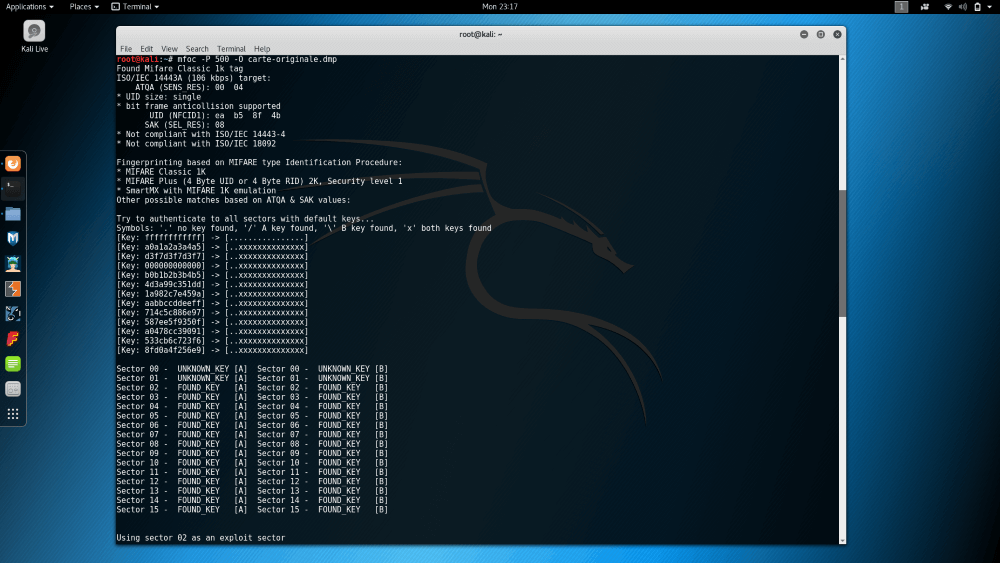

Pour ce faire, placez la puce originale sur votre lecteur, et entrez la commande suivante :

root@kali:~# mfoc -P 500 -O carte-originale.dmp

Vous l’aurez surement compris, cette commande va créer un fichier « carte-originale.dmp » c’est le fameux fichier de sauvegarde de votre puce originale.

Etape 6 : Ecrire le contenu de la puce originale sur la puce chinoise

On arrive au bout ! Vous n’êtes plus qu’à une dernière commande de la victoire ! Maintenant que l’on possède une copie du contenu de la puce originale, ainsi que les clés de chiffrement de la puce chinoise, nous allons pouvoir transférer le contenu et l’UID de la puce originale sur la puce chinoise.

Pour se faire, et toujours dans le terminal, saisissez la commande suivante.

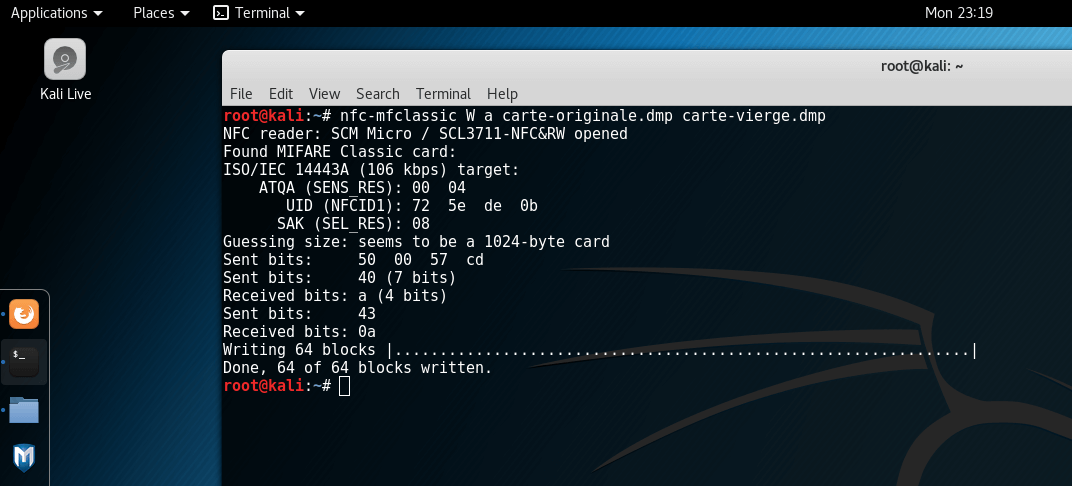

root@kali:~# nfc-mfclassic W a carte-originale.dmp carte-vierge.dmp

L’opération devrait prendre 1 grosse seconde avant d’aboutir sur un message de succès. Si vous êtes attentifs, vous remarquerez que la seule différence par rapport au précédent article est le fait que le « W » est écrit en capital. ça n’est pas une erreur, cela demande au lecteur de transférer le contenu de la puce ainsi que le bloc 0 qui contient l’UID. En cas de succès, un message devrait vous confirmer l’écriture de 64 secteurs sur 64 (dans le précédent article, on n’en copiait que 63 car il manquait le fameux bloc 0).

Vous pouvez vérifier le succès de l’opération en répétant l’étape 3 avec votre puce chinoise. Si tout a correctement fonctionné, la commande nfc-list appliquée à votre puce chinoise vous affichera un UID identique à celui de votre puce originale.

Et voilà, vous venez de contourner l’incontournable :)

En conclusion

Avec quelques dizaine d’euros de matériel et une poignée de minutes, vous aurez pu dupliquer à la perfection une puce RFID officielle. Aucun lecteur ne pourra faire la différence entre la copie et l’originale. Vous comprenez désormais que la sécurité des systèmes basés sur ce type de puce est toute relative. Comme d’habitude, vous êtes seuls responsables de l’usage que vous faites de ces connaissances. Si vous avez des questions, ou souhaitez tout simplement partager vos expériences sur le sujet, n’hésitez pas à vous exprimer dans les commentaires ! Enfin, si vous cherchez à vous équiper tout en soutenant le blog, n’hésitez pas à faire un tour dans la boutique de l’Atelier du Geek pour y trouver votre bonheur !

Tous les articles de la série Expériences NFC / RFID

RFID – Le clone parfait

Bonjour,

Suite à la réception du matériel acheté sur le site pour tenter de cloner ma carte de parking, voici le message d’erreur « card is not vulnerable to nested attack ».

J’en conclus qu’il faut tenter un autre type d’attaque pour cloner cette carte.

Est-il possible de réaliser un autre type d’attaque avec le matériel initial?

Si cela n’est pas possible, ne souhaitant pas ré-investir dans un autre matériel, savez-vous s’il existe un prestataire à même de dupliquer ce type de carte?

Je vous remercie par avance de votre aide!

Thomas

Slt, Sisne pour ton badge ca doit etre du 125khz , le nfc avec le lecteur acu122 et le lecteur d un smartphone c est du 13, 56mhz. Moi je l ai copier avec un petit pistolet lecteur copieur bleu , que tu peux trouver pour 5, 6 euros sur les cites chinois. Pour la frequence si tu n es pas sur va chez la quincaillerie du coin qui reproduit ce genre de badge si le mec est cool il t indiquera la fréquence du badge .

Bonjour et merci pour ce tuto.

Avec les extended-std.keys j’ai pu dupliquer mon badge sans soucis.

Un des 5 badges plastiques recus est bien lu par la commande « nfc-list » mais par contre pour lui uniquement, « mfoc: ERROR: Cannont determine card type from SAK » est renvoyé systématiquement par la commande mfoc en lecture.

Tous mes badges autocolants fonctionnent.

Bon weekend,

Bonjour,

Je viens de cloner le badge Noralsy d’accès à mon immeuble. Toutes les étapes se sont parfaitement déroulées, cependant, avec le clone, je n’arrive pas à ouvrir la porte d’entrée de mon immeuble : le lecteur ne semble pas détecter le clone. Avez-vous une idée de l’origine du problème? Est-ce qu’un autre type de badge « chinois » pourrait fonctionner?

Bonjour Florian,

Certains portiers d’immeubles sont capables de reconnaitre les badges chinois de première génération comme ceux que tu as utilisé. Depuis quelques temps, je propose des badges d’une nouvelle génération qui ont bien un UID modifiable mais sans utiliser de backdoor. L’avantage, c’est qu’ils permettent généralement de contourner les portiers d’immeuble qui refusent les badges avec backdoor. L’inconvénient c’est que l’UID n’est pas modifiable avec la version de libnfc incluse dans Kali. Il faut soit compiler et installer une version « sur mesure », soit… passer par l’application Mifare Classic Tool sous Android qui permet donc de cloner ses badges sans avoir recours à un lecteur tel que le ACR122U :)

Voilà quelque chose qui devrait en intéresser plus d’un ! Je prépare évidemment un nouvel article pour vous parler de ça ;)

Alexandre

Bonjour Alex,

Dans ton message du 16 avril 2019, tu disais rencontrer des difficultés pour compiler sous Windows les app Linux pour ACR122U.

As tu réussi la manœuvre, est-il possible de m’en faire profiter?

J’ai fais de nombreuse tentative sous Kali, mais je rencontre toujours les mêmes problèmes lié à la reconnaissance de mon lecteur ACR122U (je suis un peut frustré).

Sous Kali, quelqu’un a su résoudre avec une clé USB Kali bootable ou sur system Linux natif, avec la commande « sudo nfc-list » qui fonctionne correctement? (merci de m’indiquer les astuces qui sauvent)

Bonjour a tous, j ai suivi l article pour faire un double de badge , et au moment d extraire les clés du badge originale kali linux affiche: using sector 00 as an exploit sector

Card is not vulnerable to nested attack

Merci de votre d aide si une personne a eu ce problème.

Bonjour, du nouveau concernant cette erreur ?

root@kali:~# sudo nfc-list

nfc-list uses libnfc 1.7.1

error libnfc.driver.acr122_usb Unable to set alternate setting on USB interface (Connection timed out)

nfc-list: ERROR: Unable to open NFC device: acr122_usb:001:006

J’y suis également confronté, et impossible à résoudre. Merci !

Bonjour à tous,

je vois ici plusieurs commentaires au sujet de plusieurs erreurs.

1) sur la même machine, un portable DELL, 8 Go de RAM, Trois OS , Zindos 8.1 Pro, ubuntu 18.04 et kali updaté et upgradée. le lecteur ACR 122U, est trop volatile et surtout se comporte de façon différente, et aléatoire, alors il est presque neuf.

Nfc-tools, et libnfc doivent être installés à partir des archives *.gz, c’est la meilleure façon d’avoir les versions compatibles et à jour.

les compilations, cher Alex, peuvent poser problème, quand on utilise par exemple la proxmark3, où l’on demande de « tuer » son modmanager. le gestionnaire de modules du noyau. Résultat conflit avec la SCL3711, et l’ACS122U.

Autre remarque, sous linux, la SCL3711 semble moins aléatoire que l’ACS122U, selon les forums linux.

2) Pour moi, les OS en VMware doivent être bannis, car trop dépendant du matériel, hardware. Hp semble plus costaud, est-ce le cas pour les autres ? je pense que non.

Bonjour Alex,

J’ai réussi à copier une carte sur une des cartes vierges que j’ai achetées. La copie et l’original ont été testés à plusieurs reprises sans souci. Il ne doit pas y avoir de compteur ou autre système anti-copie sur la carte originale et le lecteur du bâtiment concerné.

Par contre j’ai rencontré un souci lors de mon second essai avec un des badges.

En comparant les 5 badges de mon lot, j’en trouve 3 qui ont la propriété SAK à 08 et deux pour lesquelles SAK est égal à 19 et donc non reconnus par mfoc. J’ai pu copier ma carte originale sur un des 3 premiers badges.

Que faire des deux autres ? Y a-t-il moyen d’écraser ce SAK 19 par un SAK 08 ? Sachant qu’après copie, il passe à 88.

Bonjour Lynx,

J’avais ouvert un ticket sur le projet libnfc quand ce problème a fait surface, une solution a été trouvé il y a quelques jours je t’invite à l’essayer : https://github.com/nfc-tools/libnfc/issues/535

D’où vient le lecteur ? Pour ceux qui ont commandé le lecteur sur de la boutique je propose une procédure expérimentale sous Windows qui permet de passer outre :)

Bonne journée,

Alexandre

Bonjour Pascal,

Une solution a été trouvé en natif sous Linux ici : https://github.com/nfc-tools/libnfc/issues/535

Pour Windows oui j’y suis parvenu, mais cela m’a demandé plusieurs dizaines d’heure de travail et c’est très expérimental. Je garde ça pour les clients du lecteur sur la boutique pour le moment. Je réfléchi à proposer une solution a plus grand échelle pour tout le monde, mais ça ne sera pas avant quelques semaines / mois.

Alexandre

Bonjour, merci Alex pour la réponse, hélas, je ne sais pas comment procéder, ni les lignes de code à rentrer afin de modifier cette ligne 433, utiliser kali est tout récent pour moi !

Bonjour, article très intéressante même si cela remonte 1 ans. Mais du coup j’ai voulue essayer de mon coter avec les carte du site et avec un arduino et un lecteur rc522, et effectivement j’arrive a copier le uid (sector 0 entier identique) de mon badge de parking exactement mais j’ai un soucis avec mon badge de mon taff le uid et bien copier(8 caractères) mais pas le secteur 0 en entier.

Est-ce que il y a des protection autre sur certain badge ?

Bonjour Alex, je n arrive toujours pas a cloner mon badge pourtant j ai suivi ton article et acheter le lecteur sur ton cite . Cela me donne: card is not vulnérable to nested attack. Peut etre avec Windows cela fonctionnerai t il meme si comme tu l annonce c est expérimentale. Merci

Bonjour alex,j ai suivi ton article et acheter le lecteur sur ton cite . Cela me donne: card is not vulnérable to nested attack. Peut etre avec Windows cela fonctionnerai t il meme si comme tu l annonce c est expérimentale. Merci

Bonjour alex,j ai acheté le lecteur sur ton cite . Cela me donne: card is not vulnérable to nested attack. Peut etre avec Windows cela fonctionnerai t il meme si comme tu l annonce c est expérimentale. Merci

Hello Anthony,

Avec windows cela ne changera rien vu le message d’erreur.

Est-ce que tu as essayé avec les extended-keys également comme suggéré dans les commentaires ?

Alexandre

Bonjour Alexandre, oui j avais vu la commande f, mais je suis vraiment novice sur kali linux j avais juste suivi ton superbe article a la lettre . Dois je telecharger le fichier clé sur la clé usb avant de lancer l ordi? Ou comment l importer quant l ordi est allumer sous kali? Merci

Bonjour Alex, Bonjour a tous

Comment peux t on « profiter » de la compilation sous Windows, étant un client de la boutique?

Merci d’avance

Merci pour ce tuto j’ai pu grâce au fichier extended copier le badge de ma résidence.

Bonne continuation pour votre Blog.

Bonjour Alex,

Je reviens vers vous suite à une erreur rencontré pour la copie de mon badge. http://www.myofficeassistant.be/image.png

Pourriez-vous me dire d’où vient cette erreur et quelle serait la solution?

Merci à vous,

Bonjour Alex, bon avec la commande f pour ajouter le fichier clé ca na pas fonctionner. Pense tu que ca aurai pu fonctionner avec un promark 3 reputer plus puissant svp? Est ce les meme commandes a utiliser avec la cle usb boutable kali linux.?

Hello, si ça peut en aider quelques-un, je viens de publier un nouvelle article sur cette thématique qui explique comment copier une puce RFID… avec un simple smartphone sous Android ici : https://www.latelierdugeek.fr/2019/06/14/dupliquer-son-badge-dimmeuble-avec-un-smartphone-cest-facile/

Bonne lecture :)

Alex

Bonjour,

Bon Tuto mais ne fonctionne pas avec moi.

Lorsque je lance la commande mfoc -P 500 -O carte-originale.dmp ça a tourné toute la nuit sans rientrouvé.

C’est pour mon bage d’immeuble de marque Hexe.

Solution à proposer?

Merci.

Arnaud

Bien le bonjour.

Je tiens a remercier pour le tuto.

J’ai 3 badge chez moi et la technique a fonctionné mais pour 1 seul.

Sur les 2 autre, j’ai le message « Card is not vulnerable to nested attack », donc en gros, ca fonctionne pas lol.

Vous avez une solution et/ou mise a jour pour resoudre ce probleme avec les nouvele carte?

(je precise que les 3 carte fonctionne sur les meme lecteur et sont utilisé pour la meme chose)

Bonjour Alex,

Lors de la dernière étape avec la cmd « nfc-mfclassic W a carte-originale.dmp carte-vierge.dmp »

un message d’erreur apparaît » unlock failure! » la ligne après Sent bits: 40 (7 bits)

Que faut-il faire? Merci d’avance pour ton aide

Cdt

Bonjour,

Cela signifie simplement que le badge vierge utilisé n’est pas avec UID modifiable. Il faut des badges de ce type pour que cela fonctionne.

Bien à vous,

Alexandre

Bjr arnaud, essai avec un ordi plus puissant , ca peut fonctionner

Bonjour,

Désolé pour la réponse tardive, j’étais pris sur d’autres sujets

Merci pour ta réponse Alex, j’ai réessayé avec un badge identique à celui indiqué sur ton commentaire

Le message affiché est tjrs le même

Hello HelpMe :)

Etrange, pour moi le message d’erreur vient forcément des badges. Si tu as passé commande sur la boutique, envoie moi ton numéro de commande en MP que je vois le type de badge que tu as commandé exactement. S’ils viennent d’ailleurs c’est peut-être qu’il ne sont pas de la bonne génération… Ou alors avec un UID modifiable une seule fois… voire pas avec UID modifiable du tout ! Alex

Bonjour POT FLOUR, le premier badge a fonctionné avec le tuto, les 2 autres doivent etre plus recent , de nouvelle génération ca fonctionnera pas.Regarde dans la boutique ils ont des badges a iud 0 modifiables . Tu pourras fais 2 autres copies identiques de ton premier badge . Quelle forme a ton badge?

Salut Antho, j’ai suivi le tuto à la lettre mais impossible de dump car prob distance tourne à l’infini.

Jai 3 sector unknown

Slt easyat, t’as réussi a dumper l original?

Slt easyat, c est la puce originale ou la copie que tu n arrive pas a dumper avec le tuto? Le tuto ne fonctionne que pour les puces nfc de première génération malheureusement . Apres tu peux essayer avec un ordi plus puissant . C est quel forme ta puce

Hello Anthony76 merci pour ta réponse, j’essaye de dump la puce originale avec le tuto tout fonctionne jusqu’au moment où je trouve trois fois =》 sector B unknown_key, c’est une cle rouge selectbidul mifare classic 1k

Bjr easyat le tuto ne fonctionnera pas pour les trois derniers secteurs malheureusement , je peux te joindre ou ?

Hello Anthony76 merci pour l’info. Tu peu me joindre tu azertypo @ Gmail ail . Co m

Hello Anthony76 merci pour l’info. Tu peu me joindre sur => azertypo @ Gm ail . Co m

Hello Anthony76 merci pour l’info. Tu peu me joindre sur azertypo782 @ Gmail ail . Co m

Pardon

Bonjour Alex,

J’ai fait le test pour un badge de chez URMET. Pour pouvoir dumper la carte originale j’ai du utiliser une clé trouvée sur le net. La copie a parfaitement fonctionnée par contre quand je passe le badge copié le lecteur ne le reconnait pas. Sur le lecteur de la porte d’entrée il y a écrit VIGIK V3.

D’un point de vu numérique, la copie et le badge sont identiques. Comment le lecteur arrive à les différencier et faire on sorte que la copie ne fonctionne pas ?

Merci par avance.

Bonjour,

Je viens de recevoir le kit complet badges + ACR122.

Je cherche à copier un badge VIGIK or je suis bloqué à l’étape 5

la séquence se termine par mfoc : ERROR : nos sector encrypted with the default key has been found, exiting…

Merci de m’indiquer ce qu’il faut faire

Didier

hello,

meme erreur que didier avec le urmet

Sector 00 – Unknown Key A Unknown Key B

Sector 01 – Unknown Key A Unknown Key B

Sector 02 – Unknown Key A Unknown Key B

Sector 03 – Unknown Key A Unknown Key B

Sector 04 – Unknown Key A Unknown Key B

Sector 05 – Unknown Key A Unknown Key B

Sector 06 – Unknown Key A Unknown Key B

Sector 07 – Unknown Key A Unknown Key B

Sector 08 – Unknown Key A Unknown Key B

Sector 09 – Unknown Key A Unknown Key B

Sector 10 – Unknown Key A Unknown Key B

Sector 11 – Unknown Key A Unknown Key B

Sector 12 – Unknown Key A Unknown Key B

Sector 13 – Unknown Key A Unknown Key B

Sector 14 – Unknown Key A Unknown Key B

Sector 15 – Unknown Key A Unknown Key B

mfoc: ERROR:

No sector encrypted with the default key has been found, exiting..

Problème résolu grâce aux réponses rapides d’Alexandre via la messagerie du site.

Le fichier extended-std.keys fourni m’a permis de trouver les clés de mon badge.

Encore merci

Didier

Bonjour,

J’ai testé cette méthode sans succés. J’ai un badge de portier avidsen à cloner, en effet seul 4 bdge peuvent prise en memoire dans le portier donc il faut que j’en clone un pour en avoir plus.

le premier soucis est que le badge d’origine n’est pas reconnu par le lecteur, il ne passe pas au vert, idem avec mon smartphone nfc d’ailleurs. c’est un badge rond et bleu, le portier utilise un rouge pour l’adminb et un gris pour ajouter ou supprimer un badge, ces infos juste pour que vous puissiez savoir avec quoi je bosse.

J’ai pu ajouter un 4° badge avec un vierge que j’avais acheté, celui là est visible, je peux même changer le secteur 0 mais tout les autres secteurs restent à 0 et ca marche pas bien sur…avec la methode decrite ici, le badge qui fonctionne semble correctement cloner d’apres le soft mais sa marche pas…

Bref, les questions:

Pourquoi le badge d’origine est même pas vu par le smartphone ou le lecteur usb branché sur pc?

Pourquoi les secteur sont tous à 0, aucun defaut de copie, pas de croix rouge…. lors de la lecture du badge qui fonctionne?

Enfin, quelle est la solution pour cloner les badges dans mon cas?

merci a tous

Bonjour,

même erreur chez moi avec un kali en live boot:

root@kali:~# uname -a

Linux kali 4.19.0-kali4-amd64 #1 SMP Debian 4.19.28-2kali1 (2019-03-18) x86_64 GNU/Linux

root@kali:~# modprobe -r pn533_usb

root@kali:~# modprobe -r pn533

root@kali:~# modprobe -r nfc

root@kali:~# sudo nfc-list

nfc-list uses libnfc 1.7.1

error libnfc.driver.acr122_usb Unable to set alternate setting on USB interface (Connection timed out)

nfc-list: ERROR: Unable to open NFC device: acr122_usb:001:010

=> Il y a du nouveau? quelqu’un a réussi à solutionner le problème?

Merci par avance

Bonjour Alex,

Merci pour ce tuto très instructif. Chez moi j’ai des badges Comelit Immotec pour mon hall d’entrée.

Je trouve tes solutions intéressantes mais je suis sous Mac et n’utilise pas de smartphone Android.

Crois tu qu’un appareil comme celui ci-dessous puisse me permettre de cloner directement mon badge ?

D’avance merci

https://www.amazon.fr/ASHATA-Copieur-multifonctionnelle-fr%C3%A9quence-duplicateur/dp/B07L3R7Y3L/ref=as_li_ss_tl?_encoding=UTF8&pd_rd_i=B07L3R7Y3L&pd_rd_r=7c7579a3-41a9-414a-af2a-2ab4059a1b56&pd_rd_w=FFbnr&pd_rd_wg=7KeKT&pf_rd_p=ce0bf35d-908d-4dcb-a083-3a6e21394b79&pf_rd_r=13SJF1FPZ9G0B1183740&psc=1&refRID=13SJF1FPZ9G0B1183740&linkCode=ll1&tag=lebogdale-21&linkId=0a3b8cb8815e2f5748279d32dc2019ea&language=fr_FR

Hello Cédric,

Malheureusement c’est quasiment certains que cet appareil ne connaîtra pas les clés de chiffrement nécessaires au décodage de tes badges d’immeubles. Par contre tu peux tout à fait utiliser le ACR122U sur un mac. Soit directement depuis OSX si tu arrives à installer les NFC Tools et mfoc (je sais que c’est faisable car je vois de temps en temps des bidouilleurs en parler), soit en bootant sur une clé USB linux comme décrit dans le tuto :) La clé est réalisable sous OSX, et si tu manques de temps pour le faire on en a des prêtes à l’emploi sur la boutique :)

Alexandre

Bonsoir Alex,

Merci pour tes explications. Si il n’existe pas d’autres appareils qui pourraient faire le job avec plus de facilités que la méthode que tu proposes avec l’ACR122U (j’avoue que je ne suis pas très à l’aise avec l’idée de rédiger des commandes dans le terminal d’un système exotique booté à partir d’une clef USB ) alors il se pourrait bien que je choisisse de me fournir dans la boutique.

Dans ce cas de figure, pourrais-tu me guider en m’expliquant ce que je dois choisir dans la boutique pour la réalisation des badges ?

Merci pour ton aide ;-)

Cédric